Réseaux d'ordinateurs. Matériels. Liaison. Réseau IP. TCP/IP

Page 1. Réseaux LAN/WANPage 2. Modèle OSIPage 3. CSMA/CD Ethernet 802.3 802.2Page 4. PPP Protocole Point à PointPage 5. Boucle localePage 6. Exemple de réseau d'accès à InternetPage 7. Adresses d'interfaces, IP, DNS, Courrier SMTPPage 8. Réseau IPPage 9. Adresses IP et Adresses MACPage 10. Structure des adresses IPPage 11. DHCP. Adresses IP dynamiquesPage 12. Routage dynamique. RIPPage 13. Routage dynamique. OSPFPage 14. Couche Transport. TCP et UDPPage 15. DNS. Système de noms de domainesPage 16. Vue générale. PPP. PPPoE. VPN. Pare-feuPage 17. Pare-feu. Accès entreprise et Internet Page 18. VPN. Virtual Private Network

Page 1

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

Réseaux LAN/WAN

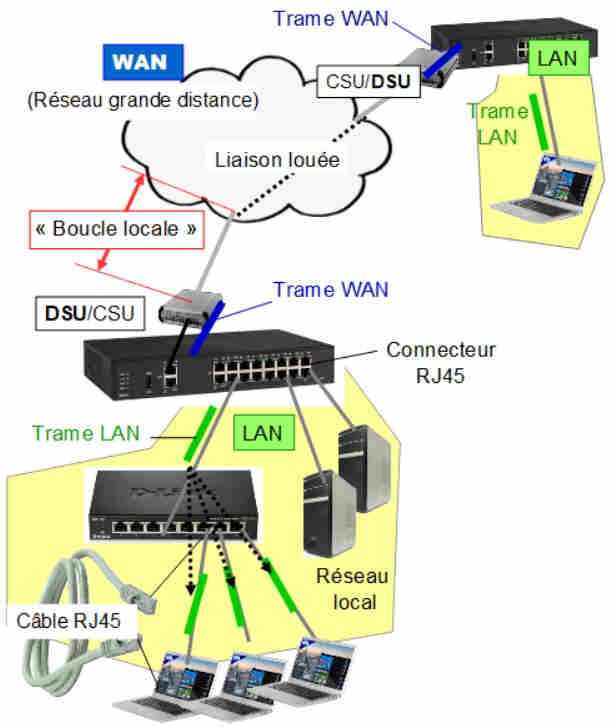

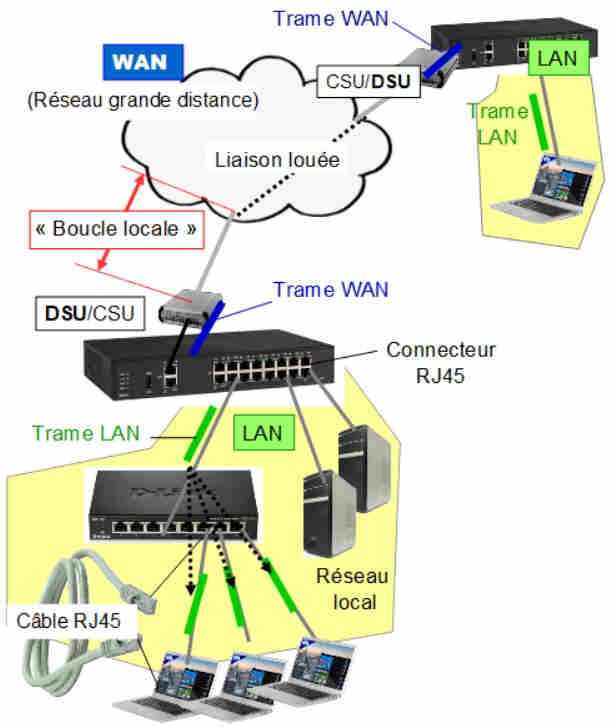

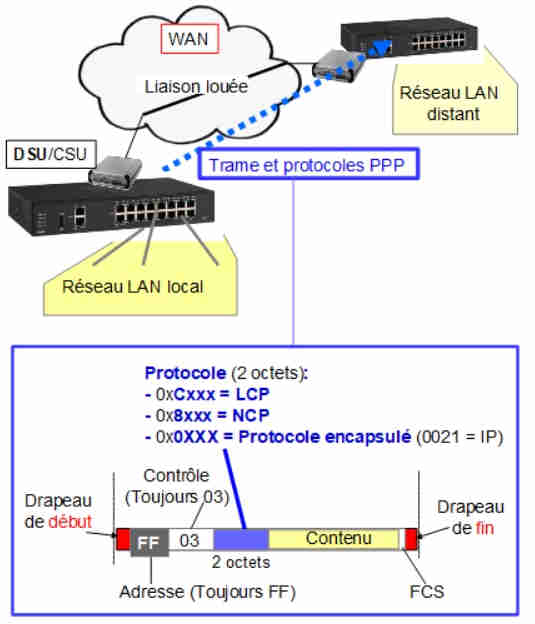

Le réseau présenté est constitué de deux réseaux locaux privés distants reliés par une ligne louée PPP.

LAN : Réseau local Local Area Network

WAN : Réseau étendu Wide Area Network

DSU/CSU : Data Service Unit / Channel Service Unit

PPP : Protocole Point à Point

1- Les trames utilisées entre interfaces d'appareils connectés ne dépendent pas du type de liaison

2- Un DSU/CSU convertit les signaux digitaux LAN en signaux de la 'boucle locale'

3- Une liaison louée est la solution la moins chère pour une connexion WAN permanente de deux réseaux privés distants

4- Figure : L'appareil LAN qui retransmet les trames sur tous ses ports est un commutateur LAN

L'affirmation 2 est exacte.

Un DSU/CSU convertit les signaux digitaux LAN en signaux de la « boucle locale ».

DSU/CSU :

- Boîtier indépendant ou carte interface intégrée dans un routeur.

- Configuré en DSU côté abonné.

- Adapte les signaux provenant de l'appareil du réseau local avec ceux du CSU entrant de l'opérateur de télécommunication.

- Baie de CSU en entrée côté opérateur.

- Fonctionne au niveau physique (signaux, synchronisation, contrôle des erreurs, etc), niveau 1 du modèle OSI.

- La partie entre l'équipement local et l'équipement entrant du réseau

WAN est appelée la « Boucle locale ».

Liaisons privées

- Aussi appelées : LS, Liaisons spécialisées, ou liaisons louées.

- Connectent en permanence deux réseaux locaux distants au travers d'un réseau étendu WAN

- La liaison est configurée dans les divers équipements de l'opérateur de télécommunication.

- La bande passante d'une LL est dédiée mais pas le chemin physique effectif utilisé à un instant donné.

- Les liaisons louées sont onéreuses.

- Concurrencées par les technologies xDSL de VPN, Virtual Private Network, bien moins chères.

Bandes passantes des liaisons louées

E1 : 2 Mbps

E2 : 8 Mbps

E3 : 34 Mbps

E4 : 140 Mbps

Hub Ethernet

Un hub Ethernet est un simple répéteur de trames, la trame reçue est retransmise sur tous les autres ports du Hub.

Un seul trafic à la fois : La bande passante du hub s'effondre en fonction du nombre d'ordinateurs connectés et de leurs activités.

Hub Ethernet = Couche Physique du modèle OSI

Switch/commutateur Ethernet

Un switch Ethernet analyse les adresses MAC source des trames reçues :

- Pour apprendre peut à peut la répartition des MAC adresses sur ses divers ports.

- Se constituer une table d'adressage MAC/Port.

Si l'adresse MAC de destination est connue, déjà dans la table d'adressage, le commutateur ne transmet la trame que sur le port adéquat.

Si l'adresses MAC n'est pas dans la table d'aiguillage MAC, la trame est retransmise sur tous les ports du commutateur.

Note :

Un commutateur permet des liaisons simultanées.

Port 1 à Port 6, Port 3 à Port 4, en même temps par exemple.

Commutateur Ethernet : fonctionne au niveau 2, trames, du modèle OSI.

Page 2

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

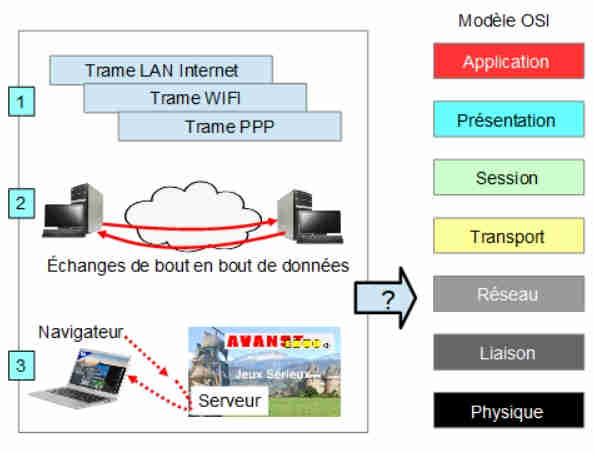

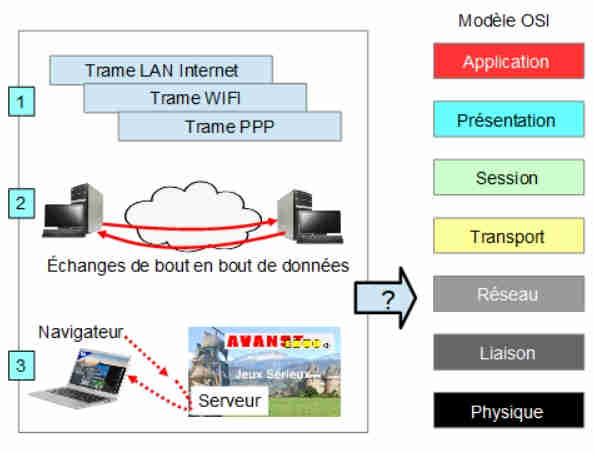

Modèle OSI

Le modèle OSI, Open System Interconnet, utilise des niveaux pour caractériser les fonctionnalités des diverses couches concernées par un réseau d'ordinateurs.

Figure :

1 Couche Physique

Transmission des signaux. Exemple Émetteur/récepteur LAN

2 Couche Liaison

Trame. Exemple trame LAN

3 Couche Réseau

Adressage réseau. Exemple IP.

4 Couche Transport

Découpage et flux de transfert des données entre ordinateurs source et destination

5 Couche Session

Gestion des sessions entre les applications

6 Couche Présentation

Conversion des données, chiffrement.

7. Couche Application

Applications réseaux

1- Les trames LAN, WIFI, PPP sont utilisées au niveau 3 réseau OSI et entre réseaux physiques différents

2- Le découpage des données et le contrôle des flux de données entre ordinateurs sont des fonctions 'Transport"'

3- Les logiciels des navigateurs et serveurs Web sont définis au niveau 'Présentation'

4- Des échanges sur une couche OSI peuvent se faire même si une couche inférieure est en erreur

Réponses :

La réponse 2 est exacte.

Le découpage des données et le contrôle des flux de données échangées entre ordinateurs sont des fonctions de niveau « Transport ».

Couches bases du modèle OSI

Les 2 premières couches du modèle OSI sont liées aux échanges entre appareils directement connectés.

Ces appareils doivent :

- Utiliser des éléments physiques de transmission/réception compatibles.

- Traiter les trames émises et reçues avec des logiciels compatibles.

Si un ordinateur l'ordinateur de départ est connecté à un réseau local LAN Ethernet, traverse un réseau complexe pour atteindre un ordinateur connecté sur un réseau WAN, les interfaces (niveau 1) et les trames (niveau 2) du premier et du second sont forcément différentes.

Fonctionnement global d'une pile OSI

Une couche supérieure ne peut pas fonctionner si une couche inférieure est défectueuse.

Exemples :

- Des trames ne peuvent pas s'échanger si le niveau physique ne fonctionne pas correctement.

- Un navigateur ne peut pas atteindre un serveur Internet si les réseaux IP ne sont pas configurés correctement.

Page 3

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

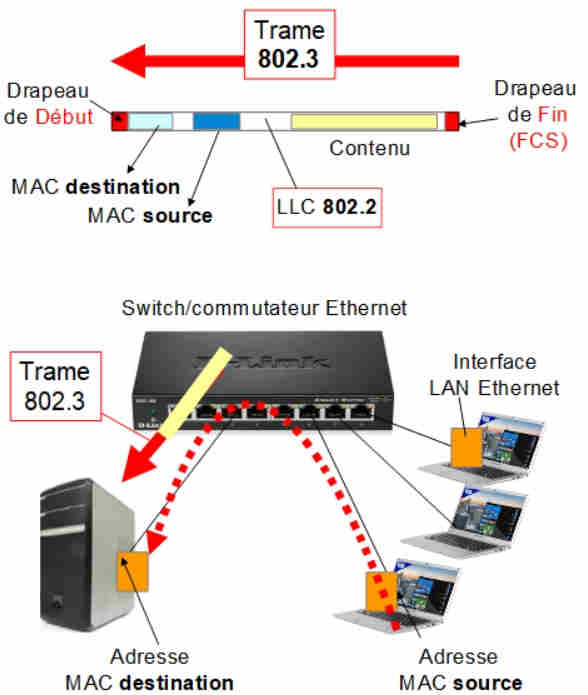

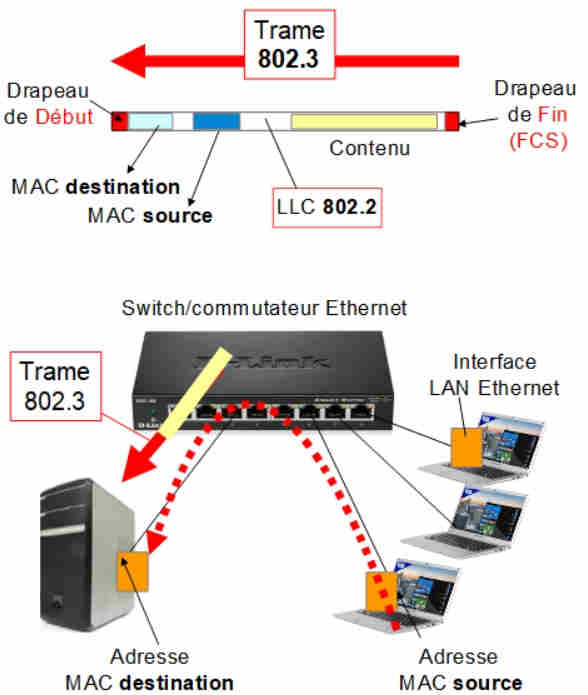

CSMA/CD Ethernet 802.3 802.2

Les normes CSMA/CD et Ethernet 802.3/802.2 sont des normes qui définissent le niveau Physique et le niveau Liaison d'un LAN Ethernet.

Les équipements connectés à un LAN Ethernet doivent avoir :

- Un même fonctionnement physique de transmission et de réception.

- Une structure de trames identique.

Trames, niveau 2 OSI, traitées par des logiciels compatibles.

Les adresses MAC, Media Access Control, des trames sont les adresses d'interfaces utilisées dans un réseau CSMA/CD (LAN, WIFI, ...).

Les trames contiennent :

- L'adresse MAC de l'interface à atteindre.

- L'adresse MAC de l'interface source.

1- Les Trames LAN Ethernet ne contiennent pas l'adresse de l'interface Ethernet à atteindre

2- Chaque interface LAN Ethernet a une adresse d'interface unique définie mondialement

3- CSMA/CD : la trame reçue n'a pas besoin d'être échantillonnée avec une horloge identique à celle de transmission

4- Un commutateur Ethernet ne construit pas de table d'aiguillage d'adresse MAC

La réponse 2 est correcte.

Chaque interface LAN Ethernet a une adresse d'interface unique définie mondialement

Réseaux CSMA/CD

CSMA/CD : Carrier Sense Multiple Access / Collision Détection

Média partagé : un même support physique de câbles ou de radio est partagé par de multiples ordinateurs.

Réseau à accès multiples où les interfaces réseaux doivent écouter avant d'émettre.

Permission d'émettre si le réseau est libre.

Il peut se produire une « collision » si plusieurs interfaces commencent leurs émissions au même moment.

En cas de collision, les interfaces s'arrêtent d'émettre.

Les émissions sont reprises en décalées et avec écoutes préalables de l'activité réseau.

Exemples de réseaux CSMA/CD :

- LAN Ethernet 802.3

- WIFI. 802.11. Variante sans fil d'Ethernet

Trames

Les trames sont de longues structures de bits.

Structure d'une trame :

- Série de bits délimitée par un drapeau de début et un drapeau de fin.

- Contient les paramètres de la couche 2 échangés entre les logiciels source et destination.

- La charge utile de la trame est à usage des protocoles des couches 3 à 7 supérieures et contient aussi les données utilisateurs.

Adresses MAC

Les adresses MAC sont :

- Codée dans les interfaces LAN ou WIFI. (Niveau Physique, 1 du modèle OSI).

- Utilisées dans les trames de liaison (Niveau 2 du modèle OSI) pour préciser l'interface destination à atteindre et l'interface source qui a émis la trame.

Les interfaces LAN Ethernet ou WIFI ont une adresse physique d'interface unique codée en dur par le fabriquant.

Structure générale d'une Adresse MAC

- 48 bits (6 octets) :

3 premiers octets :

- 2 bits spécifiques

- 22 bits = identifiant du fabricant de la carte (identifiant unique mondial)

3 derniers octets :

- Adresse unique assignée par le fabricant à sa carte d'interface.

Adresse particulière :

FF.FF.FF. FF.FF.FF (Tous les les bits à 1) = adresse broadcast

(à destination de tous les interfaces présents sur le réseau)

LLC 802.2

LLC : Logical Link Control

La partie LLC de la trame contient un SAP, Service Access Point, index de la pile à atteindre de la couche réseau supérieure.

« TCP/IP » est la pile habituelle installée au dessus d'une liaison LAN Ethernet.

SAP = 6 ==> logiciel IP d'une pile TCP/IP.

Un numéro SAP est assigné aux autres piles possibles.

Figure :

La trame originaire de l'Ordi8, connecté au port8 du commutateur, est à destination de l'Ordi1 connecté au port1.

Dans la trame émise par l'interface de l'Ordi8 on trouve l'adresse MAC de destination, Ordi1, et l'adresse source Ordi8.

Au même instant, le commutateur peut transmettre des trafics sur les autres paires de ports

(Trafics non représentés sur la figure).

Page 4

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

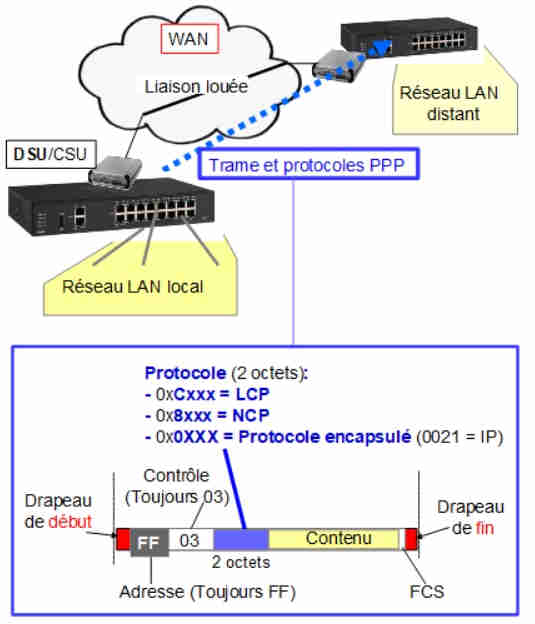

PPP Protocole Point à Point

Le protocole PPP est utilisé pour les échanges entre appareils (Routeurs, ordinateurs, etc.), connectés par une liaison point à point.

Une liaison louée sur un réseau grande distance en est un exemple.

1- Des adresses d'interfaces sont dans les trames PPP échangées entre les appareils connectés en Point à Point

2- PPP définit des protocoles de gestion du lien, de gestion des protocoles réseaux, d'authentifications

3- Les 2 octets 'Protocole' gardent toujours la même signification

4- Des données peuvent être échangées sur le lien même si une phase du protocole LCP a échoué

L'affirmation 2 est exacte.

PPP définit et utilise des protocoles de gestion du lien, de gestion des protocoles réseaux, d'authentifications, etc

Adresse PPP

Pas besoin d'adresse dans une liaison point à point : le champ d'adresse PPP est toujours : 0xFF.

Note :

PPP est une évolution de HDLC Cisco où le champ adresse est utilisé.

Contrôle

L'octet contient toujours la valeur 0x03

(Trame HDLC Cisco non numérotée)

Protocoles

Ces 2 octets n'ont pas les mêmes significations et utilisations au cours

d'une connexion PPP.

- LCP. Link Control Protocol.

Les protocoles LCP déterminent les paramètres d'établissement et de déconnexion de la ligne, de taille de paquets, de qualité de la liaison et de la gestion des erreurs.

Le champ d'un protocole LCP commence par Cxxx hexadécimal.

Les fonctions d'identifications relèvent aussi du protocole LCP.

- NCP. Network Control Protocol.

Négociations spécifiques liées au protocole de niveau 3 réseau encapsulé.

Exemple Ipcp : configuration IP d'un hôte à travers PPP.

Le champ d'un protocole NCP commence par 8xxx hexadécimal.

- NP. Network Protocol.

Numéro du protocole réseau (couche 3 OSI), encapsulé.

Exemple : 0x0021 = IP

Authentification

Une liaison louée passe par un réseau externe au réseau privé.

Par principe un tel réseau n'est pas sûr.

Un protocole LCP est utilisé pour s'assurer de l'identité de l'appareil distant qui établit la liaison PPP.

LCP 0xC023 : protocole PAP

LCP 0xC223 : protocole CHAP

PAP. Password Authentification Protocol

- Protocole de négociation PAP, LCP 0xC023.

- La partie « Contenu » de la trame PAP code alors les fonctions d'authentification (Requête d'authentification, reconnaissance ou rejet).

- Les données sont transmises en clair.

A ne pas utiliser sur un réseau WAN externe.

:

CHAP. Challenge Handshake Authentification Protocol

- Bien plus sûr que PAP.

- Protocole de négociation CHAP, LCP 0xC223.

- Basé sur un protocole de « Challenge » où le challenge ne peut réussir que si les 2 appareils aux extrémités de la liaison partagent un mot de passe configuré au préalable.

Un espion sur la liaison n'a pas les éléments pour utiliser le challenge et réussir l'authentification CHAP.

Rappels DSU/CSU :

- Boîtier indépendant ou carte interface intégrée dans un routeur.

- Configuré en DSU côté abonné.

- Adapte les signaux provenant de l'appareil du réseau local avec ceux du CSU entrant de l'opérateur de télécommunication.

- Baie de CSU en entrée côté opérateur.

- Fonctionne au niveau physique (signaux, synchronisation, contrôle des erreurs, etc), niveau 1 du modèle OSI.

- La partie entre l'équipement local et l'équipement entrant du réseau WAN est appelée la « Boucle locale ».

Page 5

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

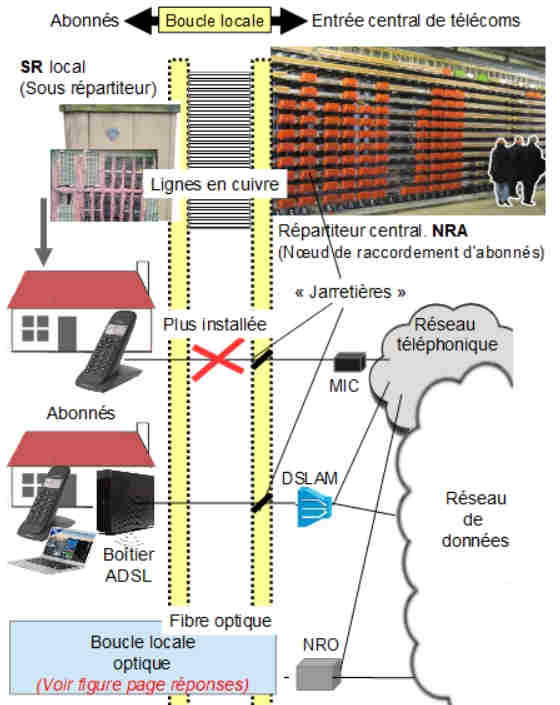

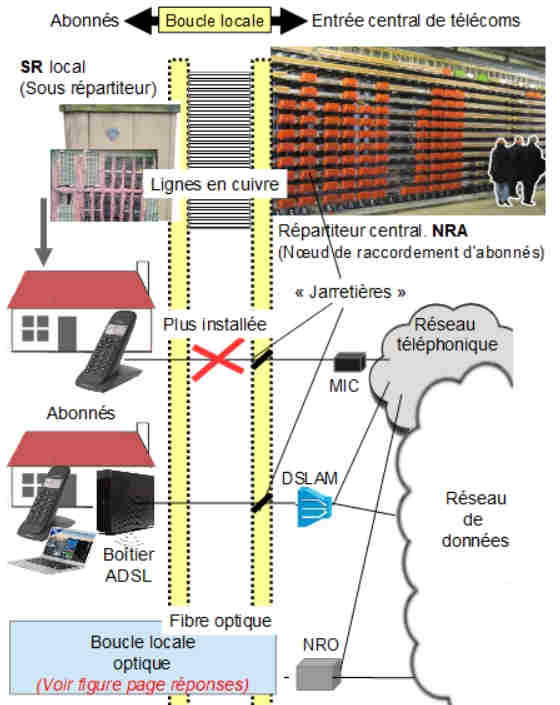

Boucle locale

La boucle locale est la partie d'un réseau située entre le central de télécommunication et l'abonné.

La ligne de connexion de la boucle locale peut être une paire torsadée en fils de cuivre ou une fibre optique.

Voir la figure « Boucle locale fibre optique » de la page « Réponses ».

Figure :

NRA : Noeud de raccordement d'abonnés. Répartiteur central.

SR : Sous-Répartiteur. Petite armoire locale situées dans nos rues et villages.

MIC : Modulation d'Impulsion Codée.

Digitalisation du signal analogique de la voix.

ADSL : Asymmetric Digital Suscriber Line.

Liaison numérique à débit asymétrique.

DSLAM : Digital Subscriber Line Access Multiplexer

Multiplexeur des lignes d'accès d'abonnés numérique ADSL.

NRO : Noeud de raccordement optique.

1- Le réseau téléphonique aiguille et transporte la voix en analogique

2- Les boîtiers ADSL d'abonnés sont connectés au central par de la fibre optique

3- NRA : un immense râtelier. Des 'Jarretières' relient les paires torsadées d'abonnés aux équipements centraux

4- Les lignes dédiées FTTO d'entreprises passent par la boucle locale optique d'abonnés grand public

La réponse 3 est correcte.

NRA : un immense râtelier supportant de multiples 'jarretières', fils qui relient les paires torsadées d'abonnés provenant de l'extérieur aux équipements centraux

Analogique / Digital

Voir module Les bases des technologies digitales.

Les centraux de télécommunication sont entièrement numérisés.

La voix analogique d'un téléphone est numérisée par un codeur/décodeur MIC avant d'être aiguillée par les commutateurs et transportée d'un commutateur à l'autre.

Répartiteur NRA de la boucle locale

L'exemple mentionné fait état d'un central de télécommunication reliant 63 000 paires de cuivres d'abonnés = 63 000 petits connecteurs côté abonnés du répartiteur.

Une « Jarretière » en langage télécom est un fil souple de quelques dizaines de mètres qui relie l'arrivée de la ligne d'abonné à une entrée de l'équipement actif de télécommunication.

Boucle locale ADSL

- Asymmetric Digital Suscriber Line

(Ligne d'abonné à débit asymétrique)

Le débit provenant du réseau est favorisé sur le débit provenant de l'abonné.

- ADSL : ligne paire torsadée cuivre + modulation

- 2 groupes de fréquences sont utilisés sur la ligne.

Les fréquences basses servent aux appels téléphoniques.

Le groupe des fréquences hautes est utilisé pour le transfert des données.

FTTH-GPON

- Fiber to the Home.

Fibre optique jusqu'à l'abonné.

- Jusqu'à 64 (128) abonnés multiplexés.

- Pour grand public et PME/TPE.

- GPON Gigabit Passive Optical Network.

Le niveau 2, liaison, transporte généralement des trames Ethernet.

FTTO

- Fiber to the Office.

Fibre optique dédiée jusqu'à l'entreprise.

Une entreprise par fibre.

- Pour entreprises importante (Coût d'abonnement).

Page 6

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

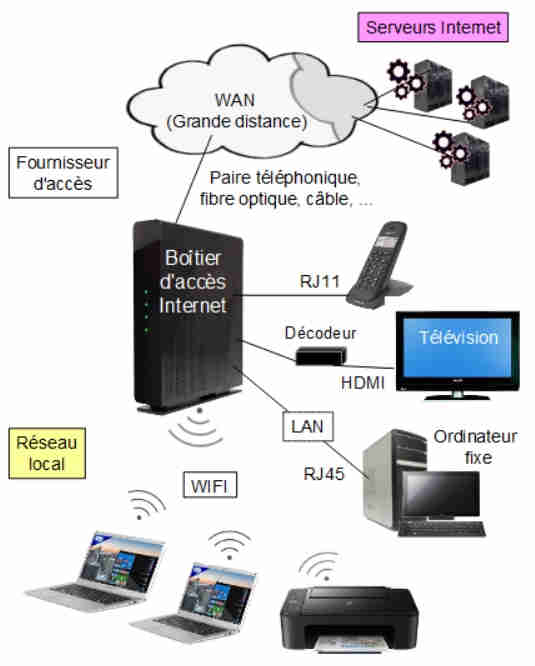

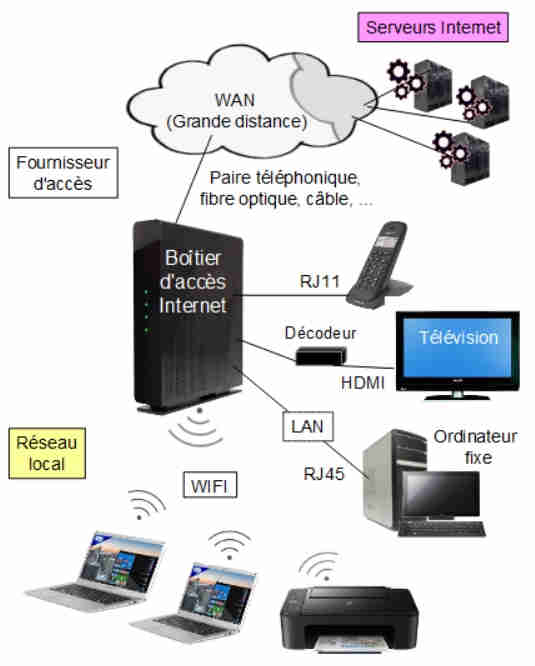

Exemple de réseau d'accès à Internet

Le réseau présenté est organisé autour d'un boîtier FAI.

FAI : Fournisseur d'Accès Internet.

Il connecte entre eux quelques ordinateurs et périphériques locaux et permet l'accès aux serveurs Internet distants.

1- Les ordinateurs locaux sont tous connectés par des câbles identiques au boîtier d'accès Internet

2- Les applicatifs réseaux doivent être configurés en fonction des liens traversés sur le réseau Internet

3- Les protocoles de liaisons des interfaces du boîtier FAI dépendent du type d'interface

4- Un réseau privé est un réseau local

L'affirmation 3 est exacte.

Les protocoles de liaisons utilisés par le boîtier d'accès dépendent du type de leurs interfaces.

Les réseaux d'ordinateurs sont formés de matériels et de logiciels divers à installer et à configurer.

Les choix des matériels, appareils et liens de connexion, et de logiciels réseaux à utiliser, se font sur des critères de types d'utilisations du réseau, des contraintes géographiques et de topologies, de débits recherchés, de sécurité et de coûts, etc.

Interconnexions

L'interconnexion des appareils mis en réseau se fait généralement par câbles, par fibre optique, ou même sans câble par ondes électromagnétiques.

Exemples :

- LAN, Local Area Network, réseau local Ethernet.

Câble RJ45 d'interconnexion pour réseaux locaux LAN.

- WIFI, interconnexion sans fil ( Wireless : avec des ondes), d'appareils réseau.

- Liaison d'accès WAN, Wide Area Network, réseau grande distance.

Cette liaison est différente de celle des réseaux LAN/WIFI de par le matériel, paires torsadées en cuivre, fibre optique, câble coaxial, etc, et le protocole utilisé.

PPP : point à point protocol.

La fibre optique permet des transmissions de données à très hauts débits et à très longues distances.

Figure :

Exemple FTTH. Fiber To The Home (Fibre optique jusqu'au domicile)

Réseau local

Un réseau local est lié à la taille du réseau.

Un réseau local peut se définir par ses caractéristiques physiques et d'interconnexions : LAN Ethernet, WIFI, etc.

Réseau privé

Les limitations de sécurité d'accès au réseau et à ses ressources définissent un réseau privé.

Un réseau privé peut être un ensemble de réseaux locaux interconnectés par des liaisons grandes distances sécurisées.

Il peut aussi être un ensemble de ressources tierces configurées à usage privé dans le nuage / cloud.

Page 7

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

Adresses d'interfaces, IP, DNS, Courrier SMTP

Exemples d'adresses :

Adresse d'interfaces MAC : C8 - FF - 28 - 95 - 18 - D8

Unique mondialement.

Structurée en : Numéro fabricant - numéro de la carte

Adresse IP : 95.142. 163. 81

Structurée en :

- Numéro réseau / sous-réseau IP.

Un masque réseau précise la structure.

Exemple : 95.142.163.81/24

Les 3 premiers octets de l'adresse IP appartiennent au numéro de réseau.

- Numéro de host IP (Numéro de machine)

Host IP = machine IP (Ordinateur, routeur, etc.)

Adresse de domaine DNS : http: //www.avansteduc.com

Le répertoire distribué mondial de DNS, Domain Name Service, (Système de noms de domaine) permet de trouver l'adresse IP correspondant à un nom DNS.

Exemple :

L'adresse IP de avansteduc.com est 95.142.163.81

Adresse courrier : vtraining@dilingco.com

1- Les tables de routage listent les adresses des interfaces des équipements distants

2- Une table de routage IP d'un routeur liste tous les réseaux/sous-réseaux des routeurs IP distants

3- Le répertoire des noms de domaine est distribué à l'identique dans tous les serveurs DNS de la planète

4- ping 95.142.163.81 et ping avansteduc.com permettent de tester les délais d'accès au même host

L'affirmation 4 est exacte.

Ping. Test d'accès

Avant de lancer les tests de délais, un 'ping nom DNS distant' doit d'abord résoudre le nom DNS distant en adresse IP distante.

Cette résolution fait appel aux répertoires DNS.

Voir page 15 DNS.

L'adresse IP distante trouvée, les tests de délais d'accès remontent un à un les routeurs concernés en consultant leurs tables de routage.

Note :

Accès à CMD sous MS-Windows :

Taper CMD dans le champ « Taper ici pour rechercher » en bas à gauche de l'écran.

Table de routage

Les tables de routage des routeurs contiennent les indications permettant d'accéder un host IP dans un réseau IP local ou distant.

Note : Host = équipement.

Ces indications peuvent être :

- Les réseaux connus localement, directement connectés au routeur.

- Les routeurs à contacter pour accéder aux réseaux IP distants.

La liste des routeurs distants et des réseaux IP qu'ils permettent d'accéder peut être :

- précisée manuellement,

- reçue de protocoles de routage dynamiques.

Voir pages 12 RIP, 13 OSPF.

Page 8

Les modules de formations interactives, à accès gratuits

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

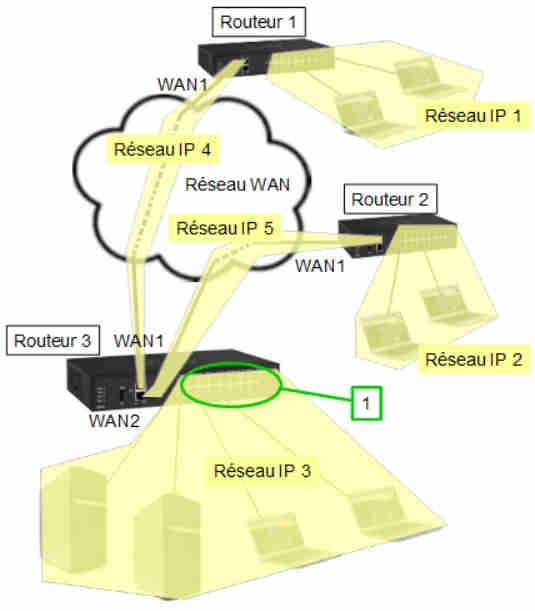

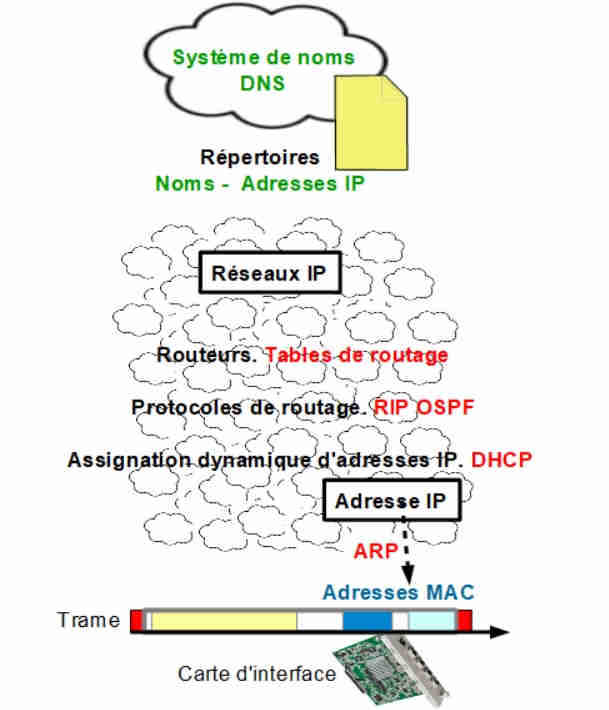

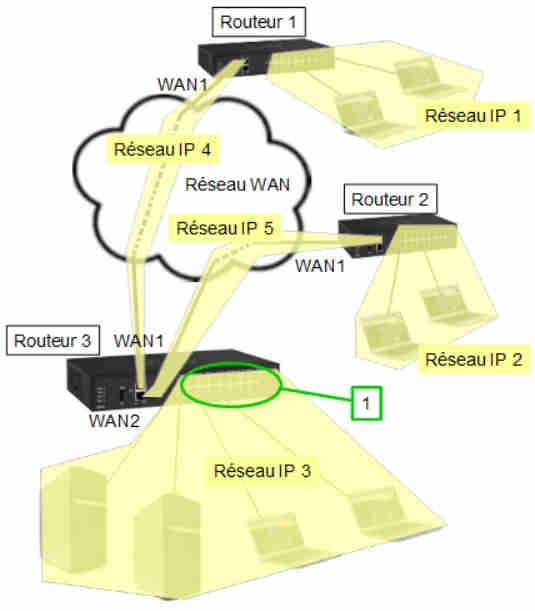

Réseau IP

Le réseau constitué de réseaux locaux LAN reliés par des liaisons louées WAN de la figure ci-dessous utilise le protocole IP au niveau 3 réseau.

Le cas des réseaux locaux connectés à des FAI ADSL est présenté p16 PPPoE.

1- Les adresses réseaux IP ne sont pas des adresses d'interfaces physiques

2- Les réseaux IP ne sont définis qu'au dessus des réseaux LAN Ethernet

3- Routage IP. Le Routeur 3 ne contient pas l'information du routeur à contacter pour atteindre les réseaux IP distants

La réponse 1 est correcte.

Les adresses réseau IP ne sont pas des adresses d'interfaces physiques ou des adresses de liaison

Adresses IP

- Niveau 3 OSI,

- sont structurées en adresses réseaux IP et adresses IP équipement,

(Voir page suivante Structure des dresses IP )

- Ne sont pas des adresses MAC d'interfaces,

Adresses MAC qui sont présentes dans les interfaces physiques et dans les trames LAN, WIFI, etc.

Table de routage IP

Une table de routage liste les manières d'atteindre les divers réseaux IP distants accessibles.

La table indique le routeur partenaire à contacter pour atteindre un réseau IP distant, pas la liste de tous les réseaux IP configurés sur les divers équipements du réseau.

(Une telle liste pourrait être très longue !)

D'un routeur à l'autre les chemins pour atteindre les réseaux IP varient.

Les tables de routages reflètent ces variations et ne sont pas identiques d'un routeur à l'autre.

Page 9

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

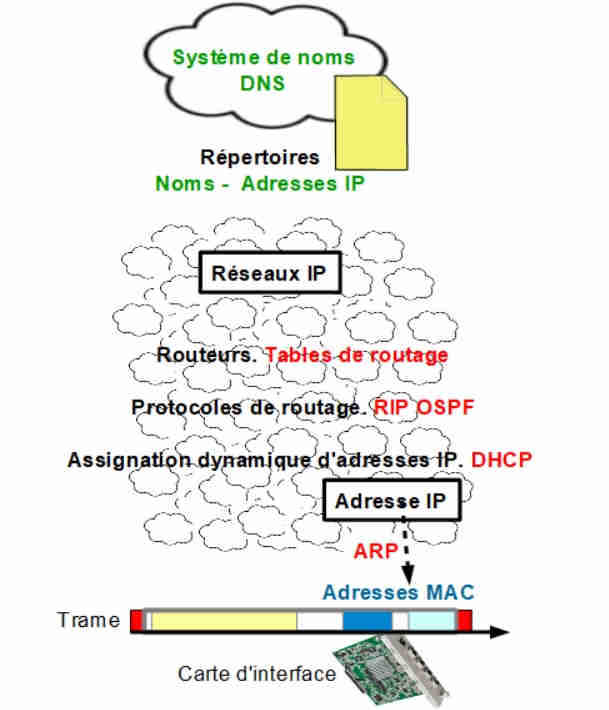

Adresse IP. ARP résolution d'adresses

Adresses IP et Adresses MAC

MAC : Media Access Control

Les adresses MAC sont écrites dans les interfaces LAN/WIFI et sont utilisées dans les trames LAN/WIFI.

Numéro de réseau IP.

Exemple réseau IP 192.2.1

Adresse IP complète.

Exemple adresse IP 192.2.1.6

Notation combinée : 192.2.1.6/24

(Les 3 premiers octets appartiennent au numéro de réseau)

ARP

ARP, Adress Resolution Protocol, est présenté dans la page réponse.

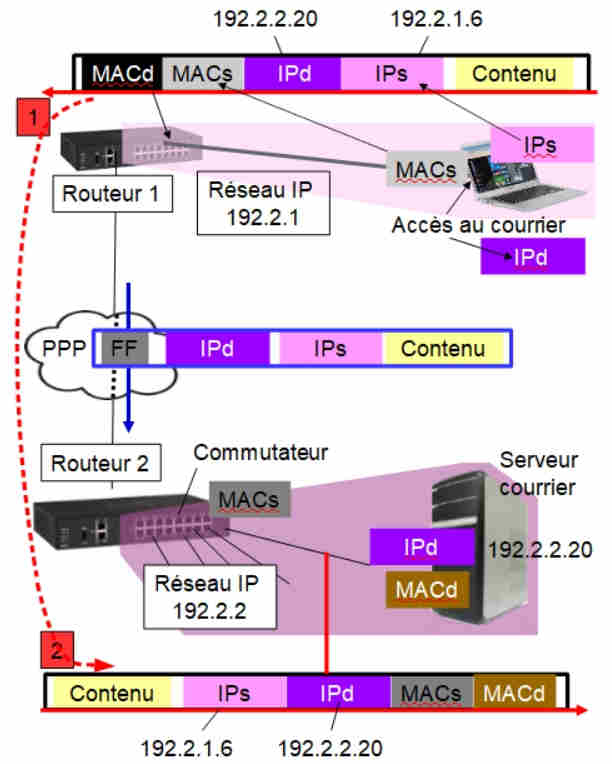

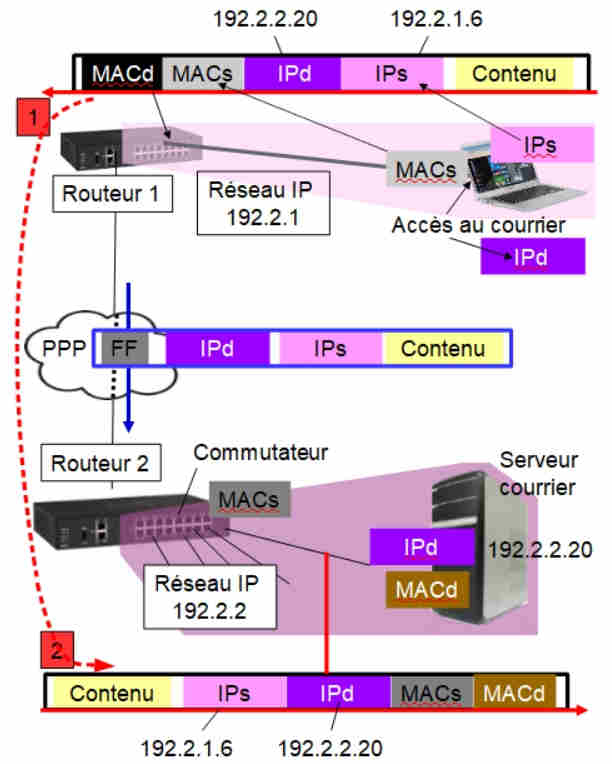

Figure

La figure représente les échanges IP entre un ordinateur portable source et un serveur de courriers de destination.

Le numéro de machine (d'hôte) originaire : 6.

L'adresse IP complète de l'ordinateur source : 192.2.1.6.

Cette adresse est envoyée dans la partie réseau IPs (IP source) de la trame [1].

La trame [2], entre le port de la partie commutateur du routeur 2 et le serveur de courriers, précise les adresses MAC de la liaison et les adresse IP de bout en bout à utiliser pour les routages.

Note : La structure détaillée des adresses IP est présentée dans les pages suivantes.

1- Mêmes adresses d'interface source MACs dans les trames LAN [1] et [2]

2- Même si le routeur 2 connaît le port où se trouve 192.2.2.20 il envoie la trame [2] sur tous ses ports LAN

3- Le routeur 2 ne précise pas l'adresse MAC de destination dans la trame [2]

4- Les adresses IP destination et IP source, utilisées pour le routage,

sont les mêmes de bout en bout

L'affirmation 4 est correcte.

Les adresses IP destination et IP source sont les mêmes de bout en bout.

Les routeurs utilise l'adresse IP de destination pour trouver dans leurs tables de routage les informations pour réémettre le paquet IP reçu.

L'adresse IP source est utilisée par l'ordinateur de destination pour répondre et converser avec l'ordinateur source.

Routage des paquets IP en local

Les paquets IP sont dans des trames précisant les adresses MAC des interfaces MACsource et MACdestination des deux extrémités de la liaison LAN.

Si le routeur/commutateur ne connaît pas sur lequel de ses ports se trouve l'adresse IP à atteindre, il émet un « ARP Request » sur tous ses ports du réseau local pour demander qui est configuré avec l'adresse IP de destination.

Le routeur se constitue peu à peu une table cache ARP.

Si l'adresse IP destination est déjà en cache, le routeur l'utilise directement sans émettre de demande ARP.

ARP : Adress Resolution Protocol

Table ARP du routeur 2 :

Routeur Admin> arp -a

Adresse IP : 192.2.2.20

Adresse MACd : b8-74-24-03-04-2d

Port routeur : port 8

Type : Statique

Adresse IP : 192.2.2.1

Adresse MACd : 00-51-bf-99-88-1a

Port routeur : port 1

Type : Dynamique

Adresse IP : 192.2.2.2

Adresse MACd : 00-51-bf-1a-bd-de

Port routeur : port 2

Type : Dynamique

Notes :

Statique : configurée manuellement.

Dynamique : trouvée suite à l'émission d'une demande ARP.

L'adresse IP du portable 3 ne figure pas encore dans le cache.

Adresse MAC 0xFFFFFF = adresse « Broadcast » de diffusion générale.

Une adresse broadcast ouvre tous les interfaces qui la reçoivent.

Avant d'émettre une demande ARP, le routeur consulte sa table cache.

Si l'adresse IP destination est dans la table le routeur envoie directement une trame sur son port qui permet d'atteindre l'adresse IP.

Page 10

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

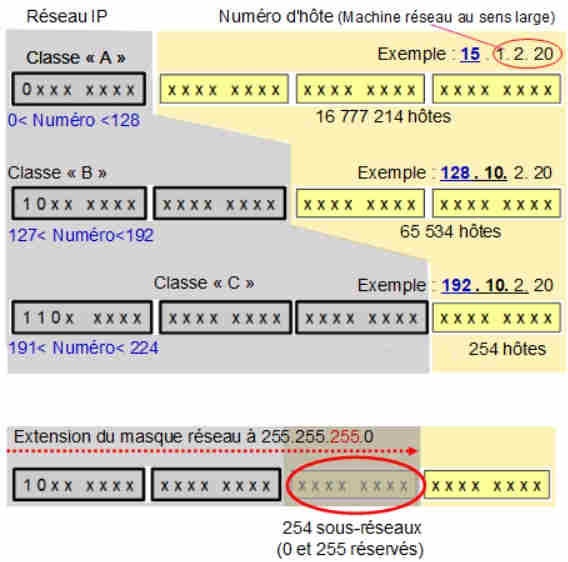

Structure des adresses IP

Les adresses IP permettent d'attribuer :

- des réseaux logiques aux divers réseaux physiques interconnectés par des routeurs,

- des numéros d'hôtes aux équipements où il faut configurer une adresses IP.

Les numéros de réseaux IP se retrouvent dans tables de routage des routeurs.

Ils permettent l'aiguillage des trafics vers les ports locaux ou les routeurs distants adéquats.

Les adresses IP sont structurées en numéro de réseau IP et numéro de machine IP.

Un masque de réseau est utilisé pour définir les champs 'Réseau IP et 'Hôte IP' dans le réseau IP.

Un masque, masque par défaut ou masque étendu, défini la structure de l'adresse IP.

Figure : Structures des adresses Ipv4

(IP version 4)

- définies sur 4 octets.

- 3 classes d'adresses IP générales : classe A, classe B, classe C.

- divisées en 2 parties : une adresse de réseau IP, une adresse machine IP.

- Les masques utilisés, masque par défaut ou masque étendue, sont à définir lors des configurations.

L'extension du masque de défaut permet de diviser le réseaux IP en sous-réseaux.

Chaque sous-réseau IP est attribué à une zone du réseau physique à

connecter.

Masques par défaut :

- Classe A : 255.0.0.0

- Classe B : 255.255.0.0

- Classe C : 255.255.255.0

Note :

Une classe D est utilisée pour les communications multicast.

1- L'adresse 180.100.3.6 est une adresse IP de classe A. 180 est le numéro de réseau IP

2- Étendre le masque revient à englober des bits dans la partie réseau IP et à créer des sous-réseaux IP

3- Les réseaux IP de classe C permettent de créer des réseaux comprenant des milliers d'hôtes IP

4- Le masque 255.255.255.0 appliqué à l*adresse 180.100.3.6 définit un sous-réseau 3.6

La réponse 2 est correcte.

Étendre le masque par défaut revient à englober des bits dans la partie réseau IP en créant des sous-réseaux IP.

Adresse IP 180.100.3.6

- adresse de classe B

(180 est compris entre 127 et 192)

Avec un masque par défaut 255.255.0.0 :

- Numéro de réseau IP : 180.100

- Numéro d'hôte : 3.6

Avec un masque 255.255.255.0 appliqué à l'adresse 180.100.3.6 :

- Sous-réseau 3 créé.

- Numéro d'hôte : 6.

Réseau de classe C

- Le numéro de réseau IP classe C est sur 3 octets.

- La partie numéro d'hôte est d'un octet : 254 hôtes maximum par réseau de classe C.

Note :

254 = 256 moins 0 et 255 qui sont des adresses spécifiques réservées aux diffusions multiples.

Notation étendue

L'adresse 180.100.50.10 est une adresse de classe B.

- Le premier 180 est supérieur à 127 et inférieur à 192.

- Le numéro de réseau IP par défaut est 180.100

180.100.50.10/24

- Extension de la partie réseau sur les 3 premiers octets

- Le troisième octet 50 précise le sous-réseau étendu, sous-réseau 50, et 10 l'hôte.

- 254 sous-réseaux sont possibles.

L'extension divise l'adresse IP en beaucoup de sous-réseaux logiques disponibles.

La disponibilité des ces sous-réseaux peut être très utile selon les topologies des réseaux.

Autre exemple : Une ligne directe entre 2 routeurs.

190.1.2.2/30

Une adresse Ipv4 est configurée sur quatre octets = 32 bits

Le masque de sous réseau /30 autorise quatre adresses d'hôtes Ipv4, 0 et 3 étant réservées.

Les adresses 1 et 2 sont utilisables :

190.1.2.1/30 sur un routeur et 190.1.2/30 sur le routeur partenaire directement connecté.

- /24 est une manière de préciser le masque de réseau IP utilisé.

24 = 3 octets de masque = 24 bits.

Page 11

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

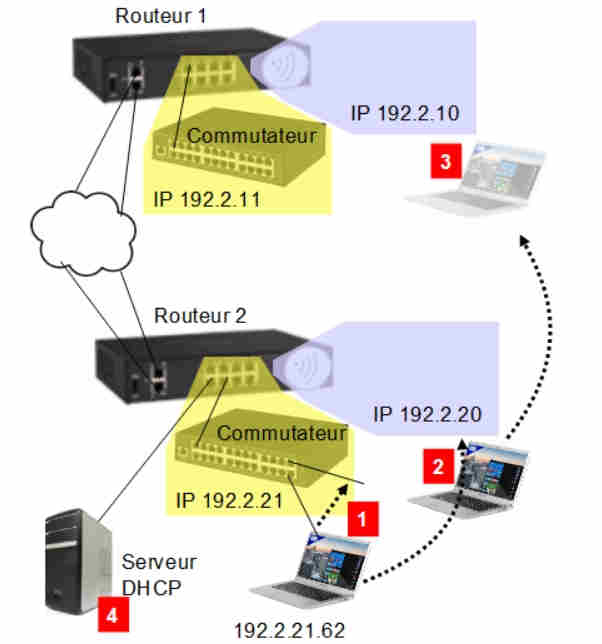

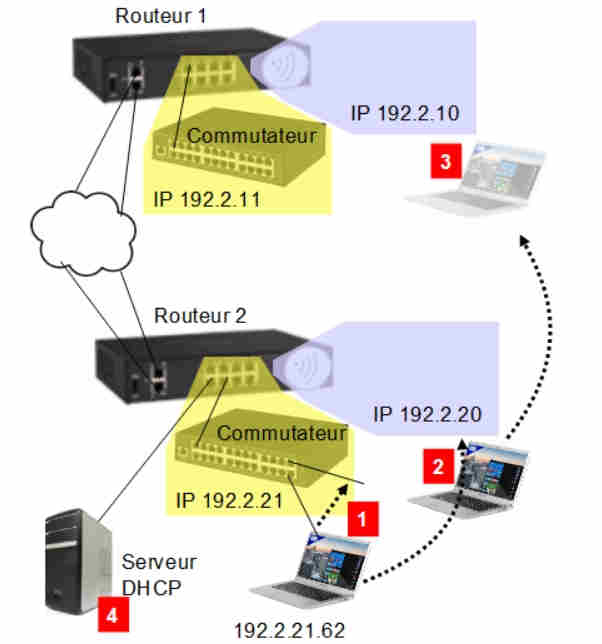

DHCP. Adresses IP dynamiques

DHCP, Dynamic Host Configuration Protocol.

Les ordinateurs peuvent être configurés avec des adresses IP fixes ou demander à des serveurs DHCP des « prêts temporaires » d'adresses IP.

1. [1]. Déplacer l'ordinateur portable sur un autre port RJ45 du commutateur LAN oblige à reconfigurer son adresse IP

2- [2]. Utiliser le WIFI sans changer l'adresse IP rendra l*ordinateur portable inaccessible au routage

3- [3]. Il ne faut pas une reconfiguration d'adresse IP lorsque on se connecte à un WIFI de réseau IP différent

4- [4]. Le serveur DHCP ne peut pas fournir d'adresses IP dynamiques aux ordinateurs connectés au routeur 1

L'affirmation 2 est exacte.

Un ordinateur qui change de réseau IP, sans changement de son adresse IP, devient inaccessible au routage.

Dans l'exemple |2] l'ordinateur d'adresse IP 192.2.21.62 se retrouve dans le réseau 192.2.20.

Des demandes ARP sur les ports de son réseau d'origine ne le trouveront jamais.

ARP request : voir page 8.

Port/connecteur RJ45 et adresses IP

Il n'y a pas de lien obligé entre un connecteur RJ45 d'un connecteur LAN et une adresse IP.

Une adresse IP, à condition qu'elle appartienne au bon réseau IP et qu'elle ne soit pas déjà utilisée, peut être assignée à un port quelconque d'un commutateur LAN.

Les demandes ARP se chargent de déterminer sur quel connecteur, et avec quelle adresse MAC, l'adresse IP est accessible.

Adresse IP dynamique

Ne pas avoir à configurer manuellement une adresse IP :

- Évite les erreurs de configurations.

- Résout les problèmes de mobilité d'un ordinateur par rapport aux tables routage

(L'adresse IP doit appartenir au réseau de l'espace physique considéré).

- Évite de bloquer des adresses IP pour des hôtes qui ne sont plus utilisés.

Serveur DHCP

Un serveur DHCP fournit des adresses IP aux équipements qui en font la demande.

Le serveur doit être configuré :

- Avec des plages d'adresses IP.

- Une plage pour chaque réseaux IP à servir.

- Les plages d'adresses ne doivent pas se chevaucher.

- L'adresse IP a une durée de bail limitée pour éviter de perdre des adresses IP par inactivité de l'ordinateur bénéficiaire.

- Les autres informations d'environnement qu'un serveur DHCP peut fournir sont : masque IP, adresse(s) des passerelles, des serveurs DNS, etc.

Pour des raisons de sécurité fonctionnelle plusieurs serveurs DHCP sont présents dans un réseau multi-sites.

Les routeurs intermédiaires sont ouverts en DHCP relais si nécessaire.

Topologie

Le réseau privé présenté est formé de 4 réseaux IP distants reliés par des réseaux grandes distances.

Les routeurs sont ouverts en DHCP agents pour retransmettre les demande d'adresses IP DHCP.

Les réseaux IP, de classe C, autorisent la configuration de 254 adresses par réseau (IP X.X.X.0 et IP X.X.X.255 réservées).

Un seul serveur DHCP, adresse fixe 192.2.21.1, est présent pour la clarté de la figure.

Il n'est pas recommandé pour des raisons de disponibilité fonctionnelle des serveurs DHCP de n'avoir qu'un seul serveur.

Protocole DHCP

L'ordinateur portable de la figure n'a pas d'adresse IP configurée.

Il émet un DHCP request pour obtenir une adresse IP d'un serveur DHCP du réseau.

Les négociations entre l'ordinateur client d'adresse IP et le serveur DHCP se font suivant des procédures DHCP transport UDP définies au dessus de IP.

Les services source port 68 des machines DHCP clientes (figure : source port, sp 68), échangent des messages avec le service port 67 de destination des serveurs DHCP (figure : destination port, dp 67).

Note :

Les services transports TCP/UDP, couche au dessus d'IP, sont présentés page 14.

DHCP Request< :strong>

L'ordinateur portable émet une trame broadcast à destination de tous les logiciels IP pouvant dialoguer en UDP 68/67.

L'adresse MAC de son interface LAN, MAC source #d0-76-58-07-11-a2, est la seule chose qu'il peut préciser dans la demande DHCP.

Offre DHCP

Le serveur DHCP répond au port/UDP sp68 en précisant l'adresse IP proposée, la durée du bail (durée de son utilisation avant de faire une demande de renouvellement), et autres informations pertinentes :

masque réseau, adresse des passerelles, des DNS, etc.

Configuration du serveur DHCP

Le serveur utilise l'adresse d'un éventuel routeur source DHCP relais, précisé dans la partie message de la demande DHCP, pour sélectionner la plage d'adresse à utiliser en réponse à une demande.

Plage d'adresses

Nom : Plage 1 pour réseau 192.2.10

Adresses IP 192.2.10.1 à 192.2.10.99

Masque : 255.255.255.0

Durée du prêt : 24 heures

Routeur : 192.2.10.100

Domaine DNS : toto.com

Serveur DNS préféré : 192.2.21.2

Plage d'adresse pour réseau 192.2.11

...

...

Plage d'adresse pour réseau 192.2.20

...

...

Plage d'adresse pour réseau 192.2.21

...

...

Page 12

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

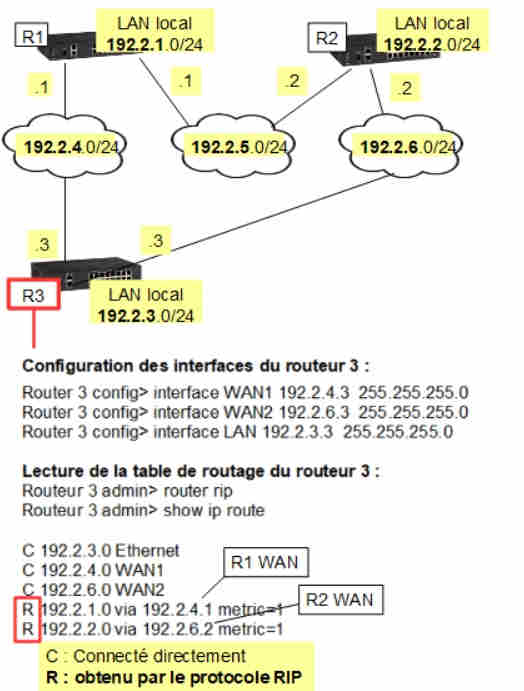

Routage dynamique. RIP

Le routage dynamique permet aux routeurs de construire et de modifier leurs tables de routage à la demande, à partir :

- Des réseaux directement connectés qu'ils connaissent.

- De l'information des réseaux distants fournis par les autres routeurs.

- De l'état des liaisons entre routeurs.

RIP, Routing Information Protocol :

- Protocole de routage ancien.

- Pour des petits réseaux IP avec un peu de routeurs.

- Utilise une métrique qui correspond au nombre de sauts pour atteindre le réseau IP distant.

Le plus faible est la métrique, le plus proche est le réseau.

1 = réseau directement connecté au routeur.

- Ne tient pas compte des bandes passantes des liaisons.

(Une liaison à 56 kbit/s, globalement plus courte en nombre de sauts, sera préférée à une liaison à 10 Gbit/s globalement plus longue d'un saut)

- Les informations de routage entre routeurs sont transmises toutes les 30 secondes.

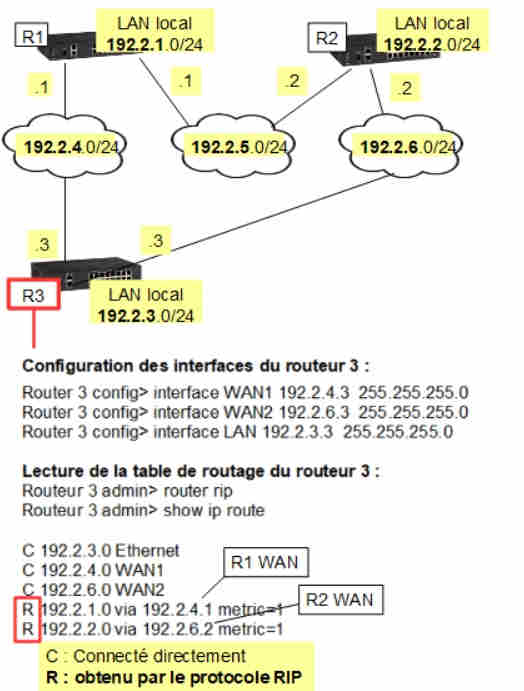

Figure. Le protocole RIP est utilisé entre les routeurs.

1- Le routeur 3 a une erreur de configuration : deux interfaces WAN configurés avec la même adresse d'hôte, 3.

2- Le réseau 192.2.2.0/24 devient inaccessible au routeur 3 si la ligne WAN 192.2.6.3 devient inutilisable

3- La route choisie par le routeur 3 pour atteindre le réseau distant 192.2.2.0/24 sera celle du réseau 192.2.6.0/24

4- RIP choisit les routes en fonction de leurs bandes passantes

L'affirmation 3 est exacte.

Principe du routage dynamique RIP

Les messages RIP échangés par les routeurs au démarrage contiennent l'information des réseaux IP connus.

Les réseaux qui leurs sont directement connectés ont une métrique de 1.

Les réseaux communiqués par les autres routeurs sont marqués par des métriques qui représentent le nombre de routeurs à traverser pour les atteindre.

Il faut un certains temps, et un certain nombre d'échanges RIP, pour que les tables de routage des routeurs se stabilisent, 'convergent'.

Si une liaison ou un routeur devient inutilisable, et s'il y a redondance de routes, les tables de routage seront automatiquement modifiées.

Une route avec une métrique plus lourde sera validée.

Note :

Configurés en routage dynamique RIP, les routeurs n'ont pas conscience de la topologie réseau et de la localisation d'un réseau IP distant.

En routage RIP un routeur sait seulement comment atteindre un réseau distant :

Le réseau X.Y. Z se trouve à 3 sauts en passant par le routeur Lyon d'adresse IP ... .

Métrique RIP

RIP est un protocole à métrique distant vecteur

- Il choisit la route qui est la plus courte en nombre de sauts entre lui et le réseau distant.

- Le nombre de sauts est limité à 15 pour éviter des erreurs de boucles de routage.

- RIP ne tient pas compte des bandes passantes des liaisons.

Une liaison à 56 kbit/s, globalement plus courte en nombre de sauts, sera préférée à une liaison à 10 Gbit/s globalement plus longue d'un saut.

Routeur 3

Les adresses IP des interfaces WAN du routeur 3, 192.2.4.3 et 192.2.6.3 sont différentes.

Notes :

- Chaque interface d'un même routeur doit appartenir à un réseau différent.

- Un réseau IP doit être défini sur chaque réseau LAN ou WAN.

LAN ou WAN, une adresse IP différente pour chaque interface d'un même réseau IP.

Exemple :

WAN côté Routeur 3 192.2.4.3, WAN côté Routeur 1 192.2.4.1.

- /24 est une manière de préciser le masque de réseau IP utilisé.

24 = 3 octets de masque = 24 bits.

Configuration des interfaces du routeur 3 :

Router 3 config> interface WAN1 192.2.4.3 255.255.255.0

Router 3 config> interface WAN2 192.2.6.3 255.255.255.0

Router 3 config> interface LAN 192.2.3.3 255.255.255.0

Lecture de la table de routage du routeur 3 :

Routeur 3 admin> router rip

Routeur 3 admin> show ip route

C 192.2.3.0 Ethernet

C 192.2.4.0 WAN1

C 192.2.6.0 WAN2

R 192.2.1.0 via 192.2.4.1 metric=1

R 192.2.2.0 via 192.2.6.2 metric=1

Lecture de la table de routage du routeur 3 :

Routeur 3 admin> router rip

Routeur 3 admin> show ip route

C 192.2.3.0 Ethernet

C 192.2.4.0 WAN1

R 192.2.1.0 via 192.2.4.3 metric=1

R 192.2.2.0 via 192.2.4.1 metric=2

Page 13

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

Routage dynamique. OSPF

OSPF : Open the Shortest Path First.

OSPF ouvre le chemin le plus approprié en premier en fonction des métriques assignées aux liaisons.

Principe du routage dynamique OSPF

Étape 1 :

Constitution de bases de données topologique locales

LSDB: Link-State Data Base

Les messages OSPF échangés permettent aux routeurs de se constituer une base de données qui est la topologie exacte du réseau IP de la zone OSPF où le routeur se trouve.

Topologie :

Tous les routeurs et leurs types OSPF, toutes les liaisons entre tous les routeurs, tous les métriques de ces liaisons (métriques associés aux bandes passantes).

Étape 2 :

Le routeur constitue sa table de routage

Chaque routeur utilise sa base de données topologique créée en commun pour se constituer sa propre table de routage.

Ceci en exacte connaissance du réseau stocké dans la base LSDB.

Étape 3 :

Vie du réseau et réactivité aux changements

Si une liaison ou un routeur devient inutilisable, les bases de données de topologie LSDB située dans chaque routeur leur permettent de réagir rapidement pour reconfigurer leurs tables de routage..

Note :

Ce principe de base LSDB de données topologique du réseau située dans chaque routeur OSPF est bien différent du principe RIP, et bien plus réactif aux événements.

Rappel:

Un routeur RIP ne connaît pas la topologie du réseau, mais seulement la direction à emprunter, et le nombre de routeurs à utiliser pour atteindre un réseau IP distant.

En cas de problème les routeurs RIP s'échangent leurs informations pour reconfigurer leurs tables de routage.

La « convergence » des tables de routage prends du temps.

Figure

[1]. Recherche des voisins

OSPF Hello. Adresse multicast : IP 224.0.0.5

(Multicast, diffusion de groupe, message pour contacter tous les routeurs d'un lien)

Les routeurs voisins trouvés sont gardés dans une liste locale à chaque routeur.

Les contacts entre voisins sont vérifiés périodiquement.

[2]. Synchronisation des bases de données LSDB par échanges de messages OSPF.

Un message LSA contient les informations déjà trouvées par un routeur voisin.

LSA : Link-State advertisement.

LSDB : Link-State Data Base.

[3]. Création des tables de routage.

Une fois les LSDB identiques, chaque routeur exécute un algorithme Shortest Path First, dit de Dijkstra, pour générer sa table de routage.

1- Regrouper les routeurs dans des aires administratives OSPF a pour but de flatter les egos des administrateurs

2- La métrique OSPF est le nombre de sauts pour atteindre un réseau IP

3- Un seul protocole de routage peut être configuré par routeur

4- Le nombre de zones OSPF à créer (minimum une), est principalement lié au nombre de routeurs

L'affirmation 4 est exacte.

Le nombre de zones OSPF à créer, minimum une zone Backbone, est principalement lié au nombre de routeurs.

Il est recommandé de ne pas dépasser une cinquantaine de routeurs par zone OSPF.

Aires/Zones administratives OSPF

- Le découpage en zones administratives a pour buts de réduire le trafic OSPF, de réduire la charge CPU des routeurs, et de réduire la taille des bases de données topologiques obtenues.

- Minimum une zone administrative à créer, l'aire 0.0.0.0, dite zone ossature Backbone.

La zone 0 est en charge de diffuser les informations OSPF aux autres zones.

Types de routeurs OSPF

- Routeurs Backbone

1 interface au moins dans la zone 0.

- Routeurs internes.

Toutes les interfaces situées dans un même zone.

Les bases de données LSDB de tous les routeurs d'une zone OSPF sont identiques.

- Routeurs frontières ABR

ABR : Area Border Router

Pour en limiter les tailles, les bases de données LSDB sont propres aux routeurs d'une zone.

Les ABR annoncent un résumé des routes des autres zones d'un même système autonome OSPF.

- Routeurs ASBR

Autonomous System Boundary Router.

Routeur à la frontière du système autonome OSPF.

En lien avec un réseau externe non OSPF, RIP par exemple, le routeur ASBR communique aux routeurs OSPF les routes RIP externes à OSPF qu'il connaît.

Tables de routage OSPF

Les tables de routage varient d'un routeur à l'autre.

La route d'accès à un réseau IP distant dépend du point de départ où on se trouve.

Ceci même si les routeurs sont à l'intérieur d'une même zone et ont les mêmes bases de données LSDB.

Les tables de routages contiennent aussi les informations pour atteindre :

- Les réseaux distants des autres zones OSPF.

- Les réseaux externes non OSPF provenant des routeurs ASBR.

Métriques OSPF

Les métriques OSPF représentent les coûts d'utilisations des liaisons.

Les métriques sont généralement basées sur la bande passante.

100 Mbits/s est la bande passante de référence pour calculer les métriques.

Métrique conseillée :

Bande passante de référence divisée par la bande passante de l'interface.

Exemple :

100 Mbits/s divisé par 10 Mbits/s Ethernet = métrique 10

Une métrique peut être arbitrairement configurée avec une valeur forte pour décourager le choix de la route en temps normal (Sécurité, coût, etc.).

La route sera choisie si les autres routes, de métriques plus faibles, deviennent inutilisables.

Plusieurs protocoles de routage. Distance administrative

Un routeurs peut être connecté à des réseaux de protocoles de routage différents.

Ces routeurs sont appelés ASBR Autonomous System Area Border Router

Exemple :

RIP sur 2 ports et OSPF sur les autres ports d'un routeur.

Le routeur tiend compte du numéro de distance administrative associé aux protocoles de routage des liaisons pour choisir une

route.

Plus ce numéro est bas, plus la route découverte par le protocole sera prioritaire.

Directement connecté : distance administrative = 0

Route statique : distance administrative = 1

Route trouvée avec OSPF : distance administrative = 110

Route trouvée avec RIP : distance administrative = 170

Exemple : Si une route vers un réseau IP distant est découverte par RIP et par OSPF, le routeur choisit celle découverte par OSPF, de distance administrative la plus faible.

Page 14

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

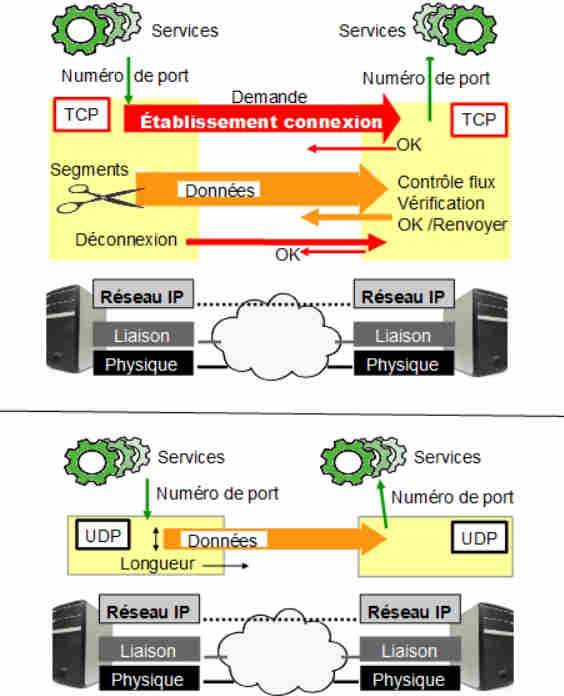

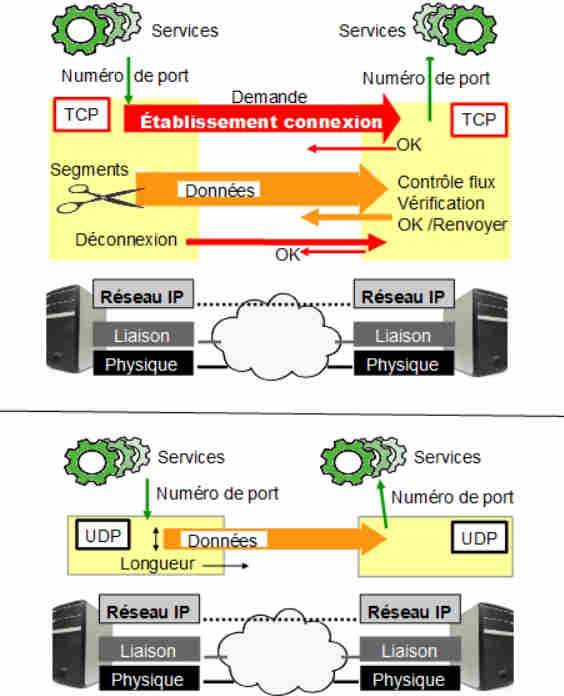

Couche Transport. TCP et UDP

Les normes TCP et UDP définissent des procédures de transmission de données entre ordinateurs.

TCP : Transmission Control Protocol. Protocole de contrôle de transmission

UDP : User Datagram Protocol. Protocole de datagramme utilisateur.

TCP et UDP :

- Correspondent au niveau 4, Transport, du modèle OSI.

- Sont au dessus de la couche réseau IP.

- Sont utilisées par les logiciels de services (Telnet, FTP, Http, etc.) du niveau supérieur.

- Identifient les services source et destination concernés par un numéro de port logiciel assigné au service.

1- TCP : Pas de contrôle de flux, de vérification des données reçues, de demande éventuelle de retransmission d'un paquet

2- UDP. Les données à transmettre sont découpées en segments transmis l'un après l'autre

3- Les services s'identifient à TCP et à UDP par un numéro de port assigné au service

4- Un service utilise indifféremment un transport TCP ou un transport UDP

La réponse 3 est exacte.

Les services s'identifient à TCP et à UDP par le numéro de port assigné au service.

Exemples :

Port logiciel 23 = Telnet

Port logiciel 25 = SMTP, Simple Mail Transfer Protocol

Port logiciel 80 = HTTP

etc.

Note:

cmd> netstat -a

Cette commande MS-Windows affiche les connexions TCP actives et les ports TCP et UDP sur lesquels l'ordinateur écoute.

Accès à CMD sous MS-Windows :

Taper CMD dans le champ 'Taper ici pour rechercher' en bas à gauche de l'écran.

TCP

TCP est basé sur des procédures :

- d'établissement de la connexion

- de transfert de données fiable.

Contrôle de flux (ralentir!) vérification des données reçues, de l'ordre des segments reçus, avec redemande de transmission en cas de problème.

- de déconnexion en fin de transfert.

UDP

UDP permet une transmission de données simple et rapide mais sans garanties sur la réception effective du datagramme, leurs ordres d'arrivées, la duplication des datagrammes.

- Adapté aux transactions de type question/réponse simples, vérifiées, redemandées par le service origine du datagramme, si besoin.

Exemple : DNS. TFTP, RIP, OSPF.

- Adapté à des transmissions où la perte de quelques données n'est pas un problème, et où les délais et les qualités variables de la transmission sont acceptables.

Exemples : Voix sur IP, jeux en ligne, vidéoconférence, etc.

Établissement d'une connexion TCP

(Voir figure ci-dessus)

Le logiciel TCP appelé par un logiciel de service établit une connexion logicielle avec son homologue distant.

La connexion TCP se fait en trois étapes :

- Une demande de synchronisation. SYN envoyé à la machine serveur.

- Une acceptation de la demande. SYN ACK par le serveur.

- Acceptation bien reçue, ACK, marque le passage en phase d'échanges de données.

Entête TCP

Seuls les éléments marquants des entêtes TCP sont soulignés :

(Entête TCP très simplifiées. Faire une recherche Internet pour les détails)

Numéro de port

Numéro assigné à un processus de service.

Port de destination.

Ces numéros peuvent être des Well known ports, des numéros définies reconnus par tous.

Exemple :

80 numéro de port assigné au service serveur HTTP.

Port source.

Le numéro de port source doit être unique pour chaque processus multiplexés au dessus de TCP ou d'UDP.

Le numéro de port source est un numéro éphémère, aléatoire et unique, assigné à un processus par le logiciel client.

Ce numéro éphémère est utilisé pendant toute la durée de la connexion TCP.

L'ensemble unique [Numéro de port source = Numéro de port destination] est appelé un Socket.

Flag, Bits de contrôle

Au nombre de 6, ces bits U, A, P, R, S, F, caractérisent le type d'échange.

A : ACK Acknowledge accusé de réception, S SYN Synchronize, F Finish, etc.

Segments et Séquences

Le logiciel TCP découpe les données en segments.

Les segments sont transmis en séquences numérotées.

Dans le contexte de multiplexage des échanges, les numéros de séquences doivent être uniques.

TCP se base sur un numéro ISN, Initial Sequence number. qu'il transmet dans le champ séquence (4 octets).

Le numéro de séquence est compris entre 0 et 4 294 967 296.

Champ Windows

Fenêtre disponible dans le buffer réception, nombre d'octets pouvant être reçus par le serveur.

4380 octets disponibles dans le buffer de réception permet l'émission de 3 segments de 1481 octets par l'ordinateur source.

Le fenêtrage permet une régulation des flux de transmission de données.

Page 15

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

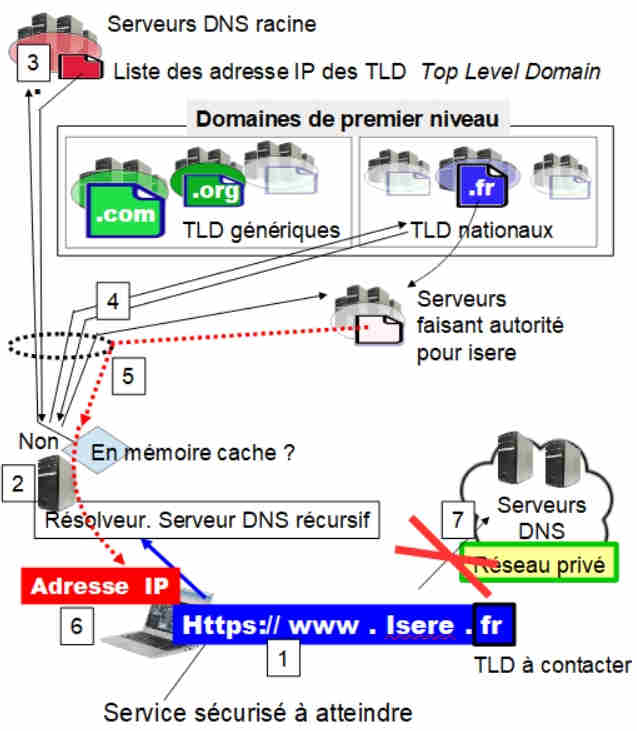

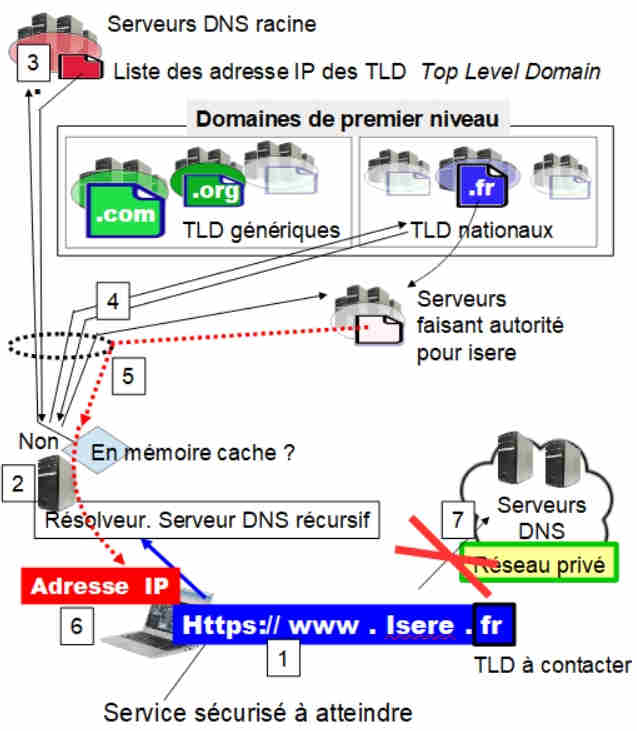

DNS. Système de noms de domaines

L'utilisation des noms d'hôtes DNS, plutôt que l'utilisation d'adresses IP, facilite l'usage des commandes.

Le système de noms de domaines DNS permet de trouver l'adresse IP correspondant à un nom DNS.

Cette traduction s'appelle la résolution de nom DNS.

La résolution nom/IP passe par l'utilisation d'annuaires, placés dans des serveurs DNS hiérarchisés, dupliqués, et répartis mondialement.

Figure.

[1] . L'utilisateur entre le nom DNS du serveur Internet à atteindre.

Le nom DNS est utilisé de droite à gauche pour sa résolution en adresse IP.

Le TLD, Top Level Domain, domaine de premier niveau peut être générique (.com. net. org. etc) ou national comme .fr.

[2]. Si l'adresse IP de isere.fr n'est pas déjà en mémoire cache, l'ordinateur client contacte le résolveur DNS en charge de la résolution de nom.

Dans le cas d'une connexion individuelle à Internet, le DNS résolveur est celui du fournisseur d'accès internet.

Le DNS résolveur consulte sa mémoire cache avant de procéder à une recherche par appels successifs aux instances des domaines, racine, TLD, faisant autorités.

[3]. Douze organisations mondiales contrôlent les Serveurs DNS racines.

Ces serveurs racines sont divisés 13 identités (groupes), dupliquées et distribuées dans des dizaines de pays.

[4]. A chaque appel récursif le résolveur reçoit l'adresse IP de l'entité à contacter pour progresser dans sa recherche d'adresse IP.

[5]. En cas de résolution concluante l'adresse IP est mise en mémoire cache et transmise à l'ordinateur client [6]..

[7]. Les structures privées de DNS d'entreprises ne sont pas présentées dans ce module.

Des pare-feux filtrent les accès aux noms et aux résolutions de noms de domaines, et de sous-domaines, internes privés et externes publics.

1- L'annuaire générique .com contient tous les noms xyz.com (google.com, kreatys.com, etc.)

2- Un serveur DNS peut être un serveur racine, un serveur TLD, un serveur faisant autorité, un serveur récursif

3- Un changement dans un annuaire DNS doit se propager avant d'être perçu au niveau ordinateur client

4- Il n'est pas possible d'avoir une architecture DNS privée interne aux réseaux d'entreprises

.

L'affirmation 2 est exacte.

Un serveur DNS peut être :

- Un serveur racine. Un parmi les centaines de serveurs physiques constituant l'une des 13 identités nde serveurs racines.

- Un serveur TLD, Top Level Domain. Serveur de domaine de premier niveau.

- Un serveur faisant autorité.

- Un serveur récursif.

Le serveur DNS récursif est fourni par le fournisseur d'accès dans le cas d'un accès Internet individuel.

Serveurs racines et serveurs TLD

TLD : Top Level Domains.

Les serveurs de TLD ne contiennent pas les noms/Adresses IP des hosts finaux.

Les annuaires TLD listent les adresses IP des entités de domaines à contacter pour poursuivre la résolution de nom DNS.

L'adresse IP recherchée est fournie en final par le serveur faisant directement autorité pour le nom de host à résoudre.

Mémoire cache des serveurs récursifs

Le résultat d'une résolution DNS est mis en mémoire cache du serveur qui a initié la résolution.

La durée de la mémorisation, le TTL, Time to live, peut être conséquent, 6 jours par exemple.

Les serveurs récursifs consultent d'abord leurs mémoires cache avant d'initier une recherche récursive : l'information fournie à l'ordinateur client n'est pas forcément à jour.

Un changement dans un annuaire DNS n'est pas instantané, pas à cause d'un temps nécessaire de propagation entre serveurs DNS, mais à cause du TTL mémoire du serveur récursif.

Note :

c:\> nslookup google.fr

Réponse ne faisant pas autorité :

Nom : google.fr

Adresse IPv4 : 216.58.215.35

Réponse ne faisant pas autorité signifie que l'adresse provient de la mémoire cache du serveur récursif et n'est peut être pas à jour.

Ping isere.fr

Étape 1 : Résolution de nom isere.fr en adresse IP

Utilisation de l'information en cache ou initialisation d'une recherche récursive DNS par appels successifs :

- au serveur racine,

- au serveur TLD,

- puis aux serveurs faisant autorités jusqu'à celui qui a l'enregistrement isere.fr.

Étape 1 : utilisation de la chaîne des DNS

Étape 2 :

Pings incrémentaux à la passerelle puis aux divers routeurs en remontant la route jusqu'à l'adresse IP du site isere.fr.

Étape 2 : utilisation des routeurs et de leurs tables de routage.

Note :

Accès à CMD sous MS-Windows :

Taper CMD dans le champ Taper ici pour rechercher en bas à gauche de l'écran.

Page 16

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

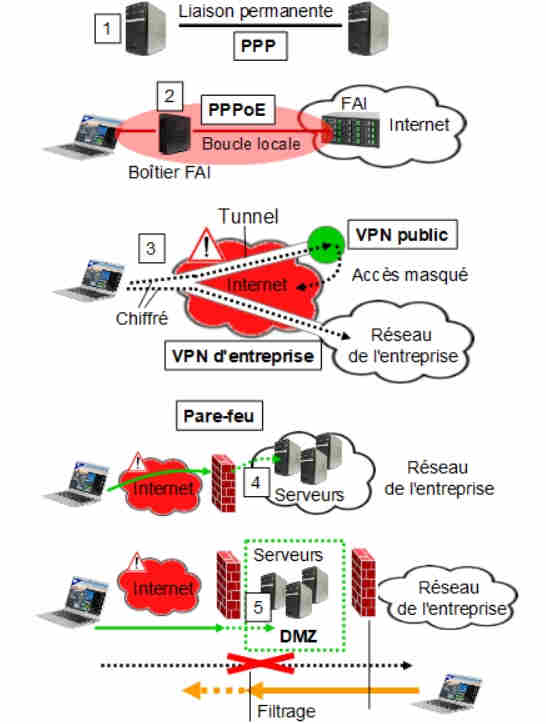

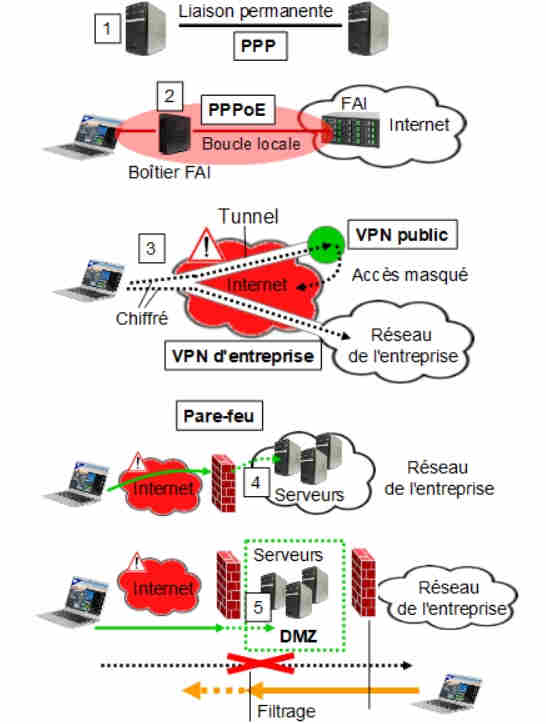

Vue générale. PPP. PPPoE. VPN. Pare-feu

[1]. PPP. Protocole Point à Point. Voir page 4.

[2]. PPPoE.

Point to Point Protocol over Ethernet.

Les trames Ethernet 802.3/802.2 sont utilisées sur la boucle locale entre le serveur d'accès du FAI et l'ordinateur client.

PPP est un couche supplémentaire de niveau 2 pour gérer la connexion et la déconnexion PPP, vérifier la qualité de la réception et le contrôle de flux, négocier les paramètres du protocole de niveau 3 encapsulé au dessus de lui, authentifier le demandeur de la connexion et chiffrer les paquets échangés.

|3]. VPN. Virtual Private Network. Voir page 18.

L'accès à un VPN public ou à un VPN d'entreprise permet d'établir un tunnel chiffré qui protège les données échangées de l'espionnage.

[4]. Pare-feu (Firewall).

Voir page suivante.

[5]. DMZ. Zone démilitarisée.

Les serveurs qui doivent être accédés à partir des réseaux publics ou à partir de sociétés tierces sont placés dans la DMZ pour faciliter les configurations et renforcer la sécurité.

( L'accès à la partie privée du réseau de l'entreprise est impossible, les accès des employés internes sont filtrés, etc.)

1- [1]. PPP couche de niveau 2 ne s'utilise que pour les liaisons point à point physiques

2- [2]. Les données échangées sur la boucle locale ne sont pas chiffrées

3- [3]. PPPoE est le protocole utilisé pour établir le tunnel chiffré d'un VPN

4- La fonction principale d*un pare-feu est de protéger un réseau d*entreprise ou un ordinateur personnel

L'affirmation 4 est exacte.

La fonction principale d'un pare-feu est de protéger un réseau d'entreprise ou un ordinateur personnel

(Exemple : Pare-feu MS-Windows Defender).

Protocole Point à Point

PPP peut s'utiliser :

- Sur une liaison point à point physique.

Câble ou liaison fibre optique.

- Sur une liaison louée d'un réseau de télécommunication.

La liaison est établie en permanence.

Elle est virtuelle dans la mesure où les routeurs du réseau de télécommunication utilisés pour la liaison peuvent varier en fonction des disponibilités.

- Encapsulé dans un autre protocole PPPoX.

Par exemples :

- PPPoE d'une liaison numérique ADSL de boucle locale d'un

FAI.

PPP est alors encapsulé dans une trame Ethernet 802.3/802.

- GRE de PPTP, Point to Point Tunneling Protocole.

PPTP est un protocole d'ouverture de VPN défini par Microsoft.

- L2TP, Layer 2 Tunneling Protocol.

Protocole de niveau 2 pour établir un tunnel. Voir page VPN.

Établissement du VPN

PPTP et L2TP/IPsec sont les protocoles d'établissement de VPN.

Voir page VPN.

Note :

PPPoE : PPP est encapsulé dans une trame 802.2/802.3.

PPPoE : boucle numérique locale ADSL des FAI, fournisseurs d'accès Internet.

PPPoE est au dessus d'Ethernet ne peut pas être utilisé à l'intérieur d'un réseau Internet où le protocole de la couche liaison n'est pas forcément 802.3/802.2.

Il ne peut donc pas être un protocole d'établissement de VPN.

Page 17

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

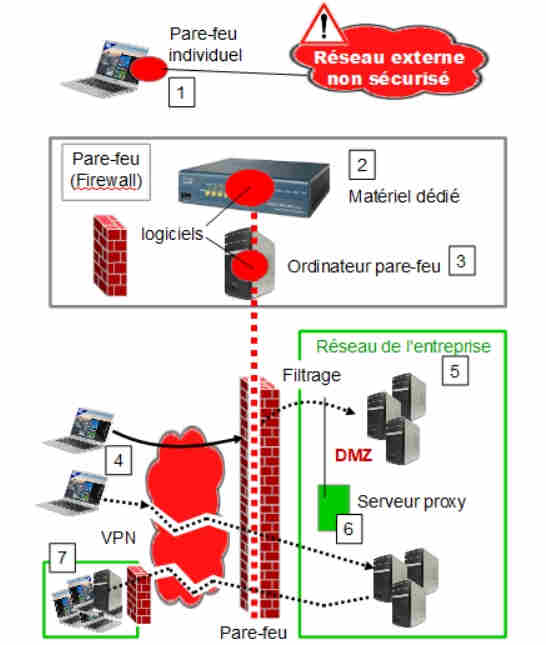

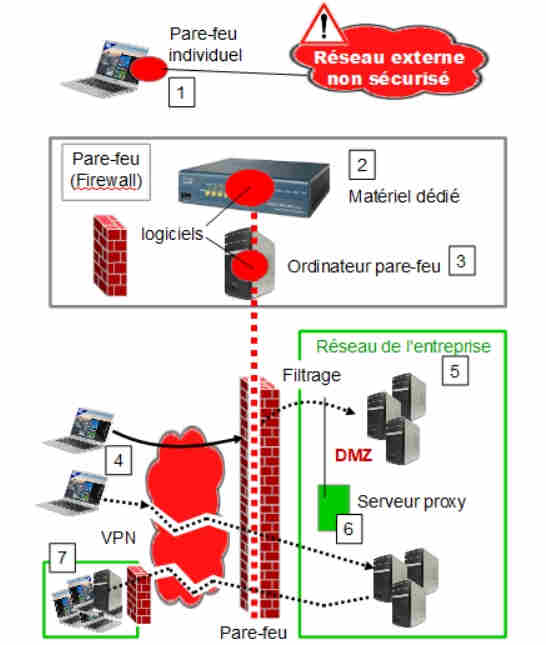

Pare-feu. Accès entreprise et Internet

Un pare-feu est un logiciel qui sécurise une zone privée des intrusions provenant de l'extérieur.

Le logiciel pare-feu peut être dans des équipements spécifiques [2], des routeurs, ou dans des ordinateurs pare-feux dédiés [3].

La zone à protéger :

- [1]. Un ordinateur personnel protégé par un applicatif pare-feu.

Par exemple par MS-Windows Defender d'un ordinateur personnel connecté à Internet.

- [5]. Un réseau privé principal d'entreprise ou un réseau distant d'entreprise [6] reliés de manière sécurisé au réseau principal.

Les logiciels pare-feux :

- sont multiples et ont des fonctions variées,

(Filtrage des paquets et des services, serveurs proxy IP, VPN, etc.)

- agissent à divers niveaux du modèles OSI,

- ont des menus de configurations allant du mode commandes à des interfaces graphiques très évoluées.

Figure :

[1]. MS-Windows Defender.

Accès pour configuration : Paramètres, Paramètres réseau avancés, Pare-feu Windows, Réseau privé.

[2]. Gamme de pare-feux ASA, Adaptative Security Appliance, de Cisco.

[3]. Pare-feu. Produits du commerce et logiciels open source

[4]. La personne qui accède le réseau de l'entreprise peut-être :

- Une personne étrangère à l'entreprise.

Le pare-feu filtre ses accès en fonction du serveur, du service demandé, etc.

- Un employé de la société.

Accès spécifique à des informations de certaines bases de données,.

Accès à toutes les ressources de l'entreprise (télétravail) par VPN.

Les données sont chiffrées, le tunnel VPN est virtuel au dessus d'un réseau IP.

[5]. Les serveurs de l'entreprise accessibles de l'extérieur (serveurs Internet, courriers ou autres), peuvent être placés dans une DMZ.

DMZ, demilitarized zone, zone démilitarisée.

[6]. Proxy server. Serveur intermédiaire.

[7]. Réseau distant de confiance.

1- Il ne faut pas ouvrir le pare-feu personnel de son ordinateur si on est connecté au réseau privé de son entreprise

2- Placer les serveurs de l*entreprise accessibles de l'extérieur dans une DMZ n'accroît pas la sécurité

3- Les serveurs proxy ne résistent pas aux explorations de routes IP traceroute et tracert

4- PPP est encapsulé au dessus d'Ethernet, de protocoles d'établissement de VPN, etc.

L'affirmation 4 est exacte.

PPPoE. Boucle locale numérique ADSL des Fournisseurs d'Accès Internet.

(PPP est encapsulé dans les trames Ethernet)

PPP est aussi utilisé dans PPTP et L2TP, protocoles pour établir les VPN.

Pare-feu personnel

Il est fortement conseillé d'ouvrir le pare-feu de son ordinateur pour se protéger des attaques internes (intrusion de vers), pouvant provenir même du réseau d'entreprise.

Accès à MS-Windows Defender :

Icône Démarrer, Paramètres, Paramètres réseau avancés, Pare-feu Windows, Réseau privé.

DMZ. Zone démilitarisée

Une zone démilitarisée est une zone tampon entre les réseaux externes et le réseau privé de l'entreprise.

Les serveurs Web, courrier, proxy, etc, qui doivent être accessibles de l'extérieur sont placés dans une DMZ.

- Les accès directs extérieur-réseau privés sont interdits.

Les accès externes sont dirigés par le pare-feu frontal vers la DMZ.

- Les accès dans le sens DMZ - réseau interne sont aussi bloqués.

Le réseau de l'entreprise est isolé, non accessible de l'extérieur.

Découverte des serveurs proxy

Les commandes traceroute et tracert (MS-Windows) utilisent le protocole ICMP de niveau 3 réseau.

Les mécanismes de base de filtrage des accès ICMP, de contrôle applicatifs proxy, de mises des proxy en DMZ, les rendent résistants aux commandes route.

Figure :

[1].

Translation d'adresse IP.

NAT, Network Address Translation

L'adresse IP privé source est traduite en une autre adresse IP source « officielle » présentée au réseau public.

- Procédé très souvent utilisé par divers types d'équipements (Routeurs, pare-feu, boîtier de fournisseurs d'accès, proxy, ...)

- Permet d'avoir une architecture IP interne non enregistrée auprès des organisations Internet.

(Et de palier ainsi à l'épuisement des adresses IPv4 disponibles)

- Plusieurs adresses IP internes peuvent être traduites en une même adresse IP externe.

Les tables de multiplexage / démultiplexage utilisent les sockets (numéros de ports/adresse IP), pour réaliser les liens fonctionnels entre les adresses IP privées, et la ou les adresses IP publiques.

Sockets, numéros de ports : voir page 14 TCP/UDP.

[2].

Serveur proxy

Le serveur intermédiaire proxy se substitue aux ordinateurs internes pour demander les pages Web.

Il peut filtrer les URL, vérifier les contenus des pages (virus ?), mémoriser les pages pour diminuer le trafic, etc.

[3].

Courrier

Le serveur de courrier SMTP placé dans la DMZ coupe les accès directs entre les environnements internes et externes.

En plus des fonctions habituelles d'un serveur de courrier il apporte les services d'analyse virale, de bloquer les spams, etc.

Note :

Consulter Interner pour lister l'étendue des fonctionnalités des proxy Web et des serveurs de courriers.

Gestion centralisée, aspects de sécurité, respect de la vie privée, etc.

Page 18

Les modules de formations interactives, à accès gratuits

- Les bases technologiques du numérique.

- Réseaux d'ordinateurs. TCP/IP.

- Calculateur pédagogique virtuel.

sont accessibles à partir de la page d'accueil d' Avansteduc.com

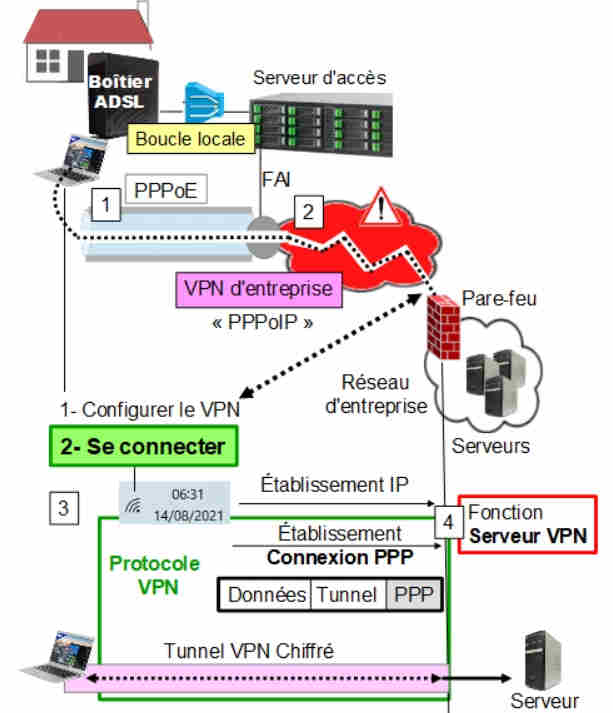

VPN. Virtual Private Network

Un tunnel virtuel sécurisé chiffré peut être établi sur un réseau non sécurisé :

- à la demande, par un utilisateur authentifié vers un serveur VPN distant,

-en permanence entre réseaux distants.

Un VPN permet d'utiliser, à moindres coûts, les réseaux publics pour faire du télétravail et pour relier des réseaux privés distants en toute sécurité.

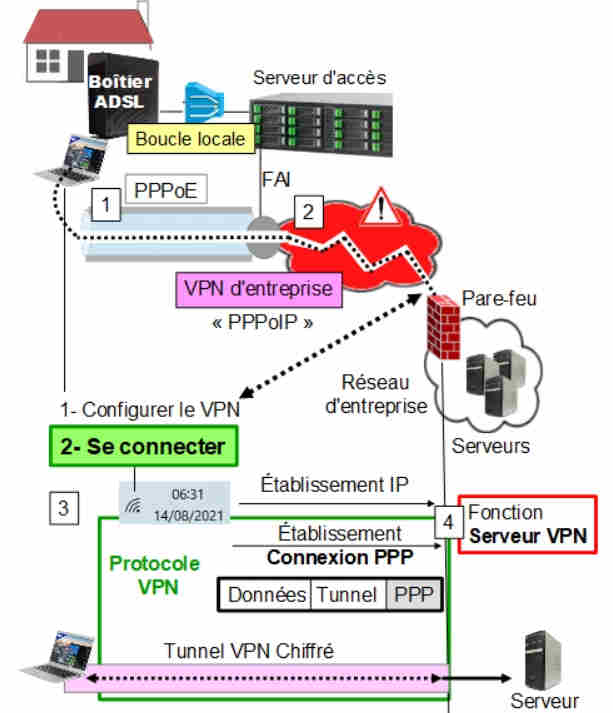

Figure :

[1]. Connexion PPPoE établie sur la boucle locale ADSL du FAI, fournisseur d'accès Internet.

[2]. Le VPN au dessus du réseau Internet sera établi lorsque la connexion IP sera demandée [3].

[4]. Établissement du VPN (connexion PPP, pour authentification puis chiffrage).

1- Les protocoles VPN sont utilisés pour les services sécurisés tels que HTTPS, SSH, SFTP

2- Une liaison privée sur un réseau public est une alternative économique aux VPN

3- Plusieurs protocoles pour établir un VPN existent. Compatibilité exigée entre l'ordinateur client et le serveur VPN

4- Les tunnels VPN ne nécessitent pas authentification, chiffrage, gestion des clés de chiffrage

L'affirmation 3 est exacte.

Protocoles VPN et protocoles de services sécurisés

Ces protocoles ne sont pas situés aux mêmes niveaux des piles réseaux et ne sont donc pas compatibles.

Les VPN au dessus d'Internet nécessitent :

- L'établissement d'une connexion IP.

- L'établissement d'une connexion PPP.

- En final l'établissement du VPN par des protocoles tels que PPTP, L2TP, OpenVPN.

HTTPS ou SSH (Telnet sécurisé) ont leurs propres protocoles.

Ces protocoles assurent authentification et chiffrage des données.

Les ports utilisés par défaut sont TCP 22 pour SSH et 23 pour Telnet, TCP 443 pour HTTPS et 80 pour HTTP, etc.

Protocoles VPN

Quelques protocoles :

- PPTP. Point to Point Tunneling Protocol.

- L2TP/IPsec. Layer 2 Tunneling Protocol

- SSTP

- IEv2

- OpenVPN

Liaisons louée

Voir première page de ce module de formation.

Les liaisons louées au dessus des réseaux publics, très chères, facturées à la vitesse et à la durée, ne sont plus des solutions compétitives par rapport aux VPN entre réseaux d'entreprises.

Rappels :

PPP est directement au dessus du lien virtuel permanent d'une liaison louée.

Le réseau public n'étant pas sûr, un protocole PPP/LCP est utilisé pour s'assurer de l'identité de l'appareil distant.

LCP 0xC023 : protocole PAP.

(A ne pas utiliser sur une liaison louée)

LCP 0xC223 : protocole CHAP

© 2009 Dilingco.com. Version 2019.